Dubbo 爆出严重漏洞! 可远程执行恶意代码!(附解决方案)

链接:https | www.anquanke.com/post/id/198747

近日检测到Apache Dubbo官方发布了CVE-2019-17564漏洞通告,360灵腾安全实验室判断漏洞等级为高,利用难度低,威胁程度高,影响面大。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

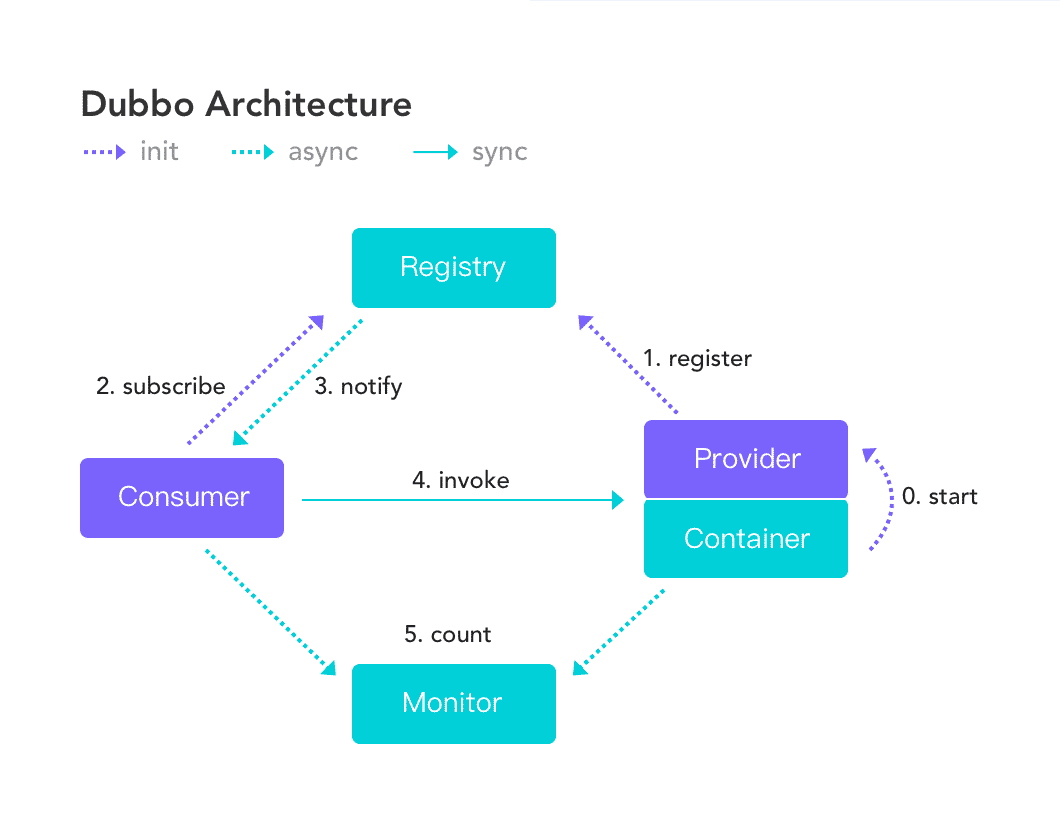

Apche Dubbo是一款高性能、轻量级的开源Java RPC框架。它提供了三大核心能力:面向接口的远程方法调用,智能容错和负载均衡以及服务自动注册和发现。

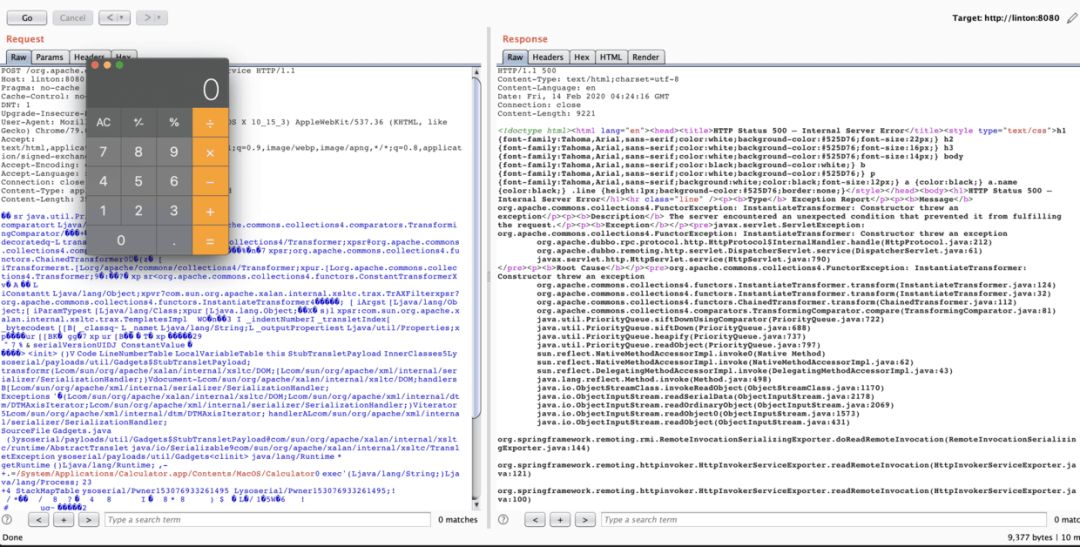

Apache Dubbo支持多种协议,当用户选择http协议进行通信时,Apache Dubbo 在接受远程调用的POST请求的时候会执行一个反序列化的操作,当项目包中存在可用的 gadgets时,由于安全校验不当会导致反序列化执行任意代码。

0x01 漏洞详情

漏洞分析,开始跟踪

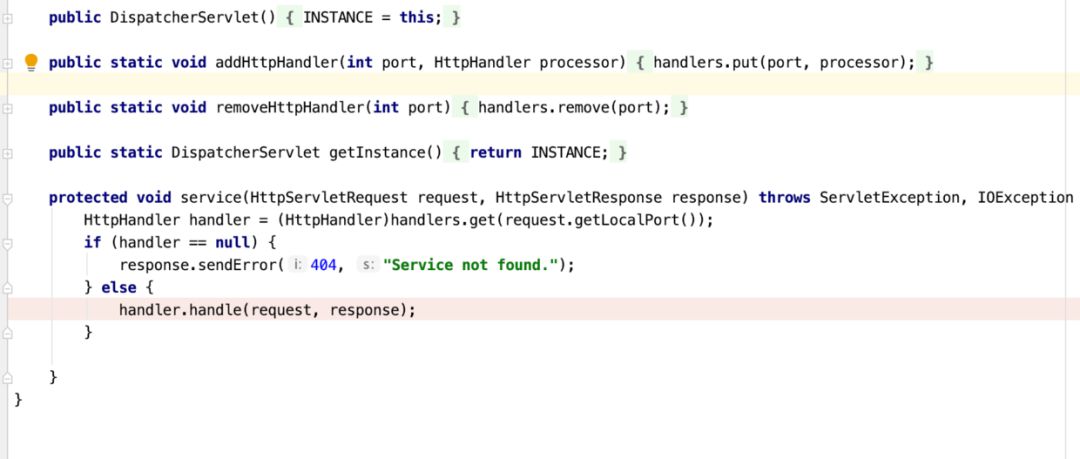

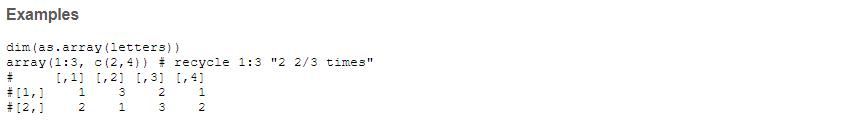

请求传入 org.apache.dubbo.rpc.protocol.http.HttpProtocol中的 handle

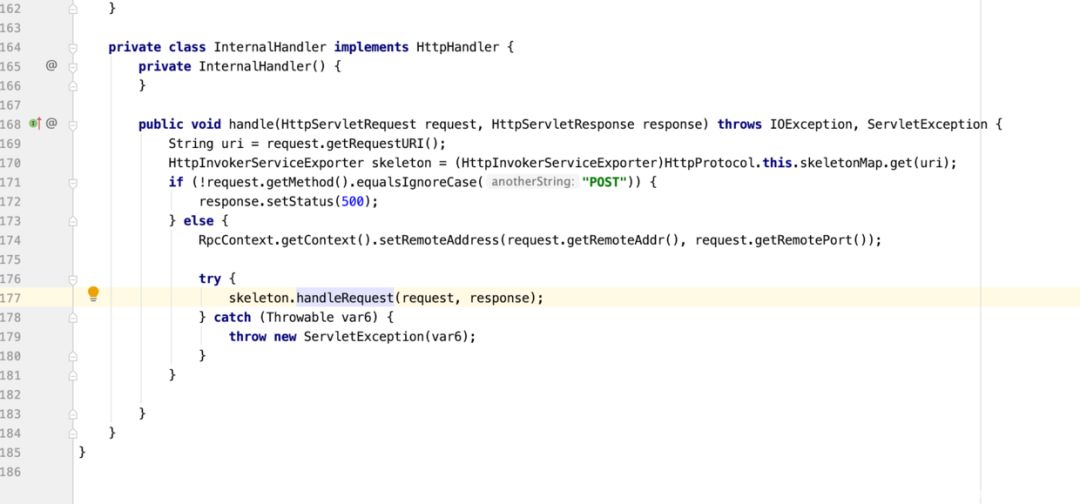

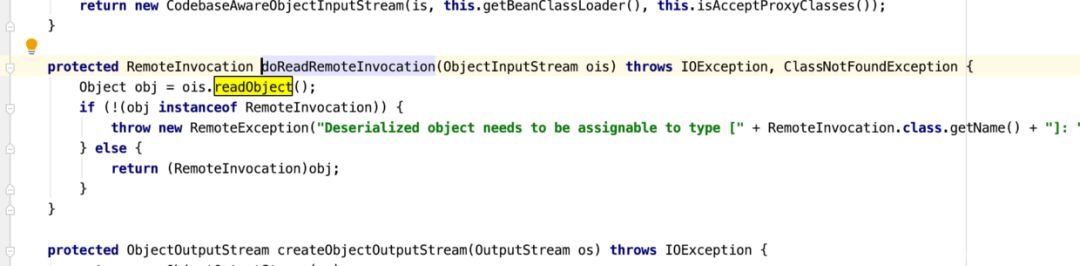

通过进一步跟踪发现其传入 org.springframework.remoting.httpinvoker.HttpInvokerServiceExporter的 readRemoteInvocation

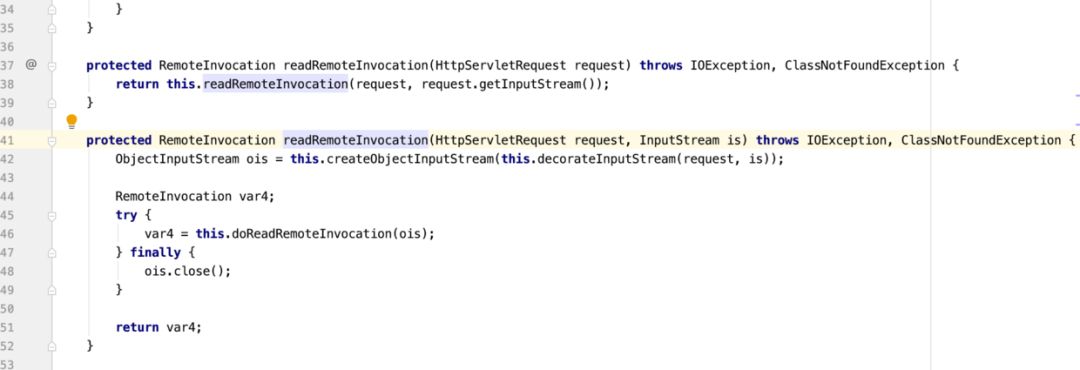

在 org.springframework.remoting.rmi.RemoteInvocationSerializingExporter中,报文中post data部分为ois,全程并没有做任何安全过滤和检查,直接进行 readObject方法

最终导致命令执行

0x02 影响版本

2.7.0 <= Apache Dubbo <= 2.7.4

2.6.0 <= Apache Dubbo <= 2.6.7

Apache Dubbo = 2.5.x

0x03 漏洞检测

仅影响在漏洞版本内启用http协议的用户:<dubbo:protocolname=“http”/>

0x03 处置建议

1、 建议用户升级到2.7.5以上:https://github.com/apache/dubbo/releases/tag/dubbo-2.7.5

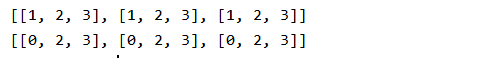

2、升级方法 Maven dependency

<properties><dubbo.version>2.7.5</dubbo.version></properties><dependencies><dependency><groupId>org.apache.dubbo</groupId><artifactId>dubbo</artifactId><version>${dubbo.version}</version></dependency><dependency><groupId>org.apache.dubbo</groupId><artifactId>dubbo-dependencies-zookeeper</artifactId><version>${dubbo.version}</version><type>pom</type></dependency></dependencies>

详细升级过程可参考官方的文档 //github.com/apache/dubbo

//github.com/apache/dubbo

-END-

如果看到这里,说明你喜欢这篇文章,请转发**、点赞**。微信搜索「web_resource」,欢迎添加小编微信「focusoncode」,每日朋友圈更新一篇高质量技术博文(无广告)。

↓扫描二维码添加小编↓

推**荐阅读**

1. 揭秘阿里、腾讯、字节跳动在家办公的区别

2. 前后端分离开发,RESTful 接口应该这样设计

3. Spring Boot + Vue 如此强大?

4. 如何获取靠谱的新型冠状病毒疫情

还没有评论,来说两句吧...