docker容器的安全加固

社区中常用的做法是利用lxcfs来提供容器中的资源可见性。lxcfs是一个开源的FUSE(用户态文件系统)实现来支持LXC容器。

LXCFS通过用户态文件系统,在容器中提供下列 procfs 的文件:

/proc/cpuinfo/proc/diskstats/proc/meminfo/proc/stat/proc/swaps/proc/uptime

比如,把宿主机的 /var/lib/lxcfs/proc/memoinfo 文件挂载到Docker容器的/proc/meminfo位置后。容器中进程读取相应文件内容时,LXCFS的FUSE实现会从容器对应的Cgroup中 读取正确的内存限制。从而使得应用获得正确的资源约束设定

一、利用LXCFS增强docker容器隔离性和资源可见性

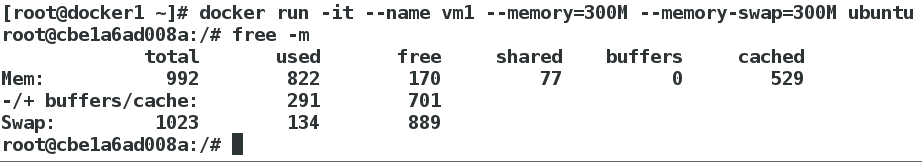

问题:我们在不做这个的时后,默认建立的容器查看到的内存相关信息是主机的,这是不合理的。我们前面已经学过资源控制了,已经控制了资源,查看到的又不符合,这是不对的。

1、下载LXCFS软件

[root@docker1 ~]# yum install -y lxcfs-2.0.5-3.el7.centos.x86_64.rpm

安装完lxcfs之后,会在/var/lib目录下生成lxcfs目录。只是/var/lib/lxcfs目录中没有内容。

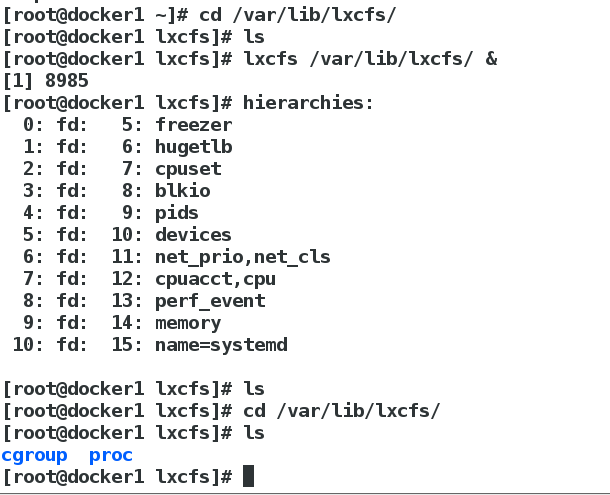

2、启动lxcfs

[root@docker1 ~]# cd /var/lib/lxcfs/[root@docker1 lxcfs]# ls#按回车结束,千万不要用Crtl+c,因为Ctrl+c会将该进程杀死。[root@docker1 lxcfs]# lxcfs /var/lib/lxcfs/ &================================================[root@docker1 lxcfs]# ls#启动lxcfs之后,会在/var/lib/lxcfs目录下生成cgroup目录和proc目录[root@docker1 lxcfs]# cd /var/lib/lxcfs/[root@docker1 lxcfs]# ls

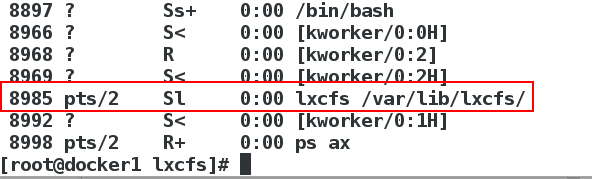

使用”ps ax”命令,查看lxcfs的进程

[root@docker1 lxcfs]# ps ax

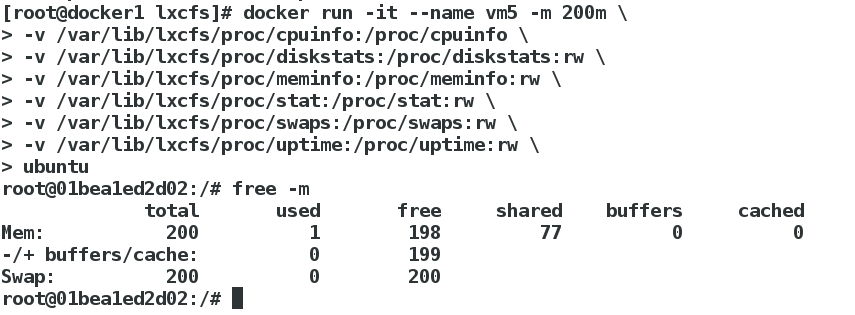

3、在docker中测试

[root@docker1 lxcfs]# docker run -it --name vm5 -m 200m \> -v /var/lib/lxcfs/proc/cpuinfo:/proc/cpuinfo \> -v /var/lib/lxcfs/proc/diskstats:/proc/diskstats:rw \> -v /var/lib/lxcfs/proc/meminfo:/proc/meminfo:rw \> -v /var/lib/lxcfs/proc/stat:/proc/stat:rw \> -v /var/lib/lxcfs/proc/swaps:/proc/swaps:rw \> -v /var/lib/lxcfs/proc/uptime:/proc/uptime:rw \> ubunturoot@01bea1ed2d02:/# free -mtotal used free shared buffers cachedMem: 200 1 198 77 0 0-/+ buffers/cache: 0 199Swap: 200 0 200#我们可以看到总内存为200m,表示配置成功

注意:

不能直接把/var/lib/lxcfs/proc目录挂载到容器内的/proc目录下,因为容器内的/proc目录下本身是有内容的,是系统的进程信息等等,如果直接把/var/lib/lxcfs/proc目录挂载到容器内的/proc目录下,会覆盖容器内/proc目录下的内容,而/proc目录下记录的是容器的进程信息等等内容,是不能被覆盖的,所以不能直接把/var/lib/lxcfs/proc目录挂载到容器内的/proc目录下。

二、设置特权级运行的容器:–privileged=true

有的时候我们需要容器具备更多的权限,比如操作内核模块,控制swap交换分区,挂载USB磁盘,修改MAC地址等。

我们建立容器后,进入容器的root帐号的权限是受限制的,不是真正的root用户。

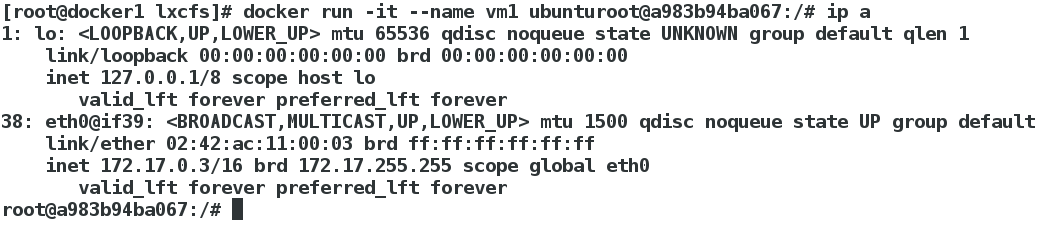

[root@docker1 lxcfs]# docker run -it --name vm1ubunturoot@a983b94ba067:/# ip a

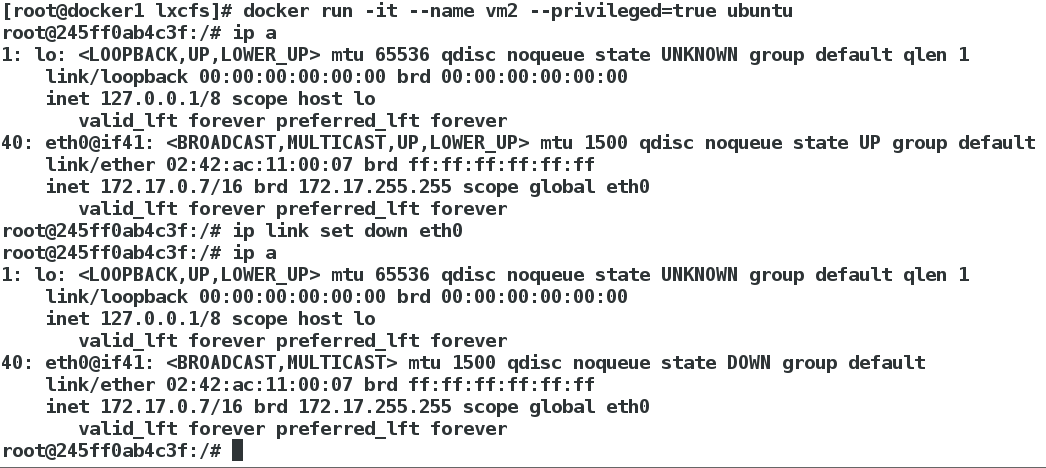

加入–privileged=true参数,获得的是具有管理员权限的root用户。

[root@docker1 lxcfs]# docker run -it --name vm2 --privileged=true ubunturoot@245ff0ab4c3f:/# ip a===========================root@245ff0ab4c3f:/# ip link set down eth0root@245ff0ab4c3f:/# ip a

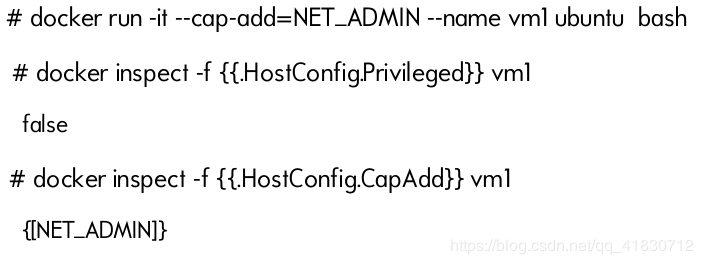

2、设置容器白名单:–cap-add

–privileged=true 的权限非常大,接近于宿主机的权限,为了防止用户的滥用,需要增加限制,只提供给容器必须的权限。此时Docker 提供了权限白名单的机制,使用–cap-add添加必要的权限。

还没有评论,来说两句吧...