Oracle SQL注入攻击案例分析及预防措施

Oracle SQL注入攻击是指攻击者通过输入特殊格式的SQL语句,绕过应用系统的过滤和防护机制,获取、修改甚至删除数据库中的信息。

案例分析:

- 假设有一个用户表字段名为user_info,而攻击者在登录时输入了如下的SQL语句:”SELECT * FROM user_info WHERE username = ‘admin’ AND user_info LIKE ‘%XSS%’;”

- 如果系统没有进行SQL权限的正确设置,那么这个恶意的SQL语句将被执行,从而获取到系统的敏感信息。

预防措施:

- 参数化查询:尽量使用数据库提供的参数化查询方式,避免直接拼接SQL字符串。

- 输入验证:对用户的输入进行严格的格式和内容检查,防止无效或恶意的数据注入。

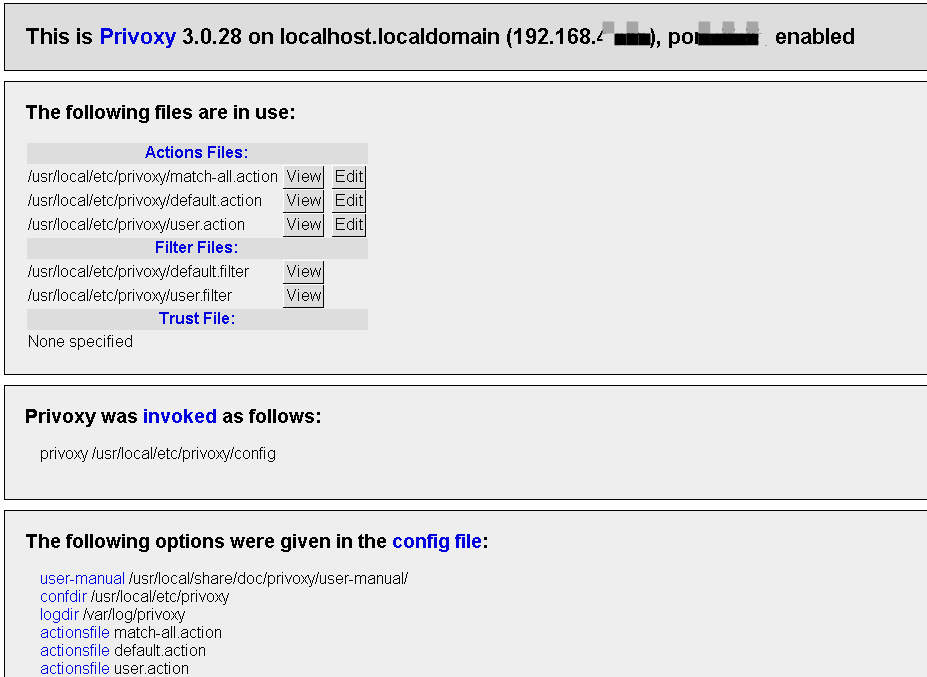

- 权限管理:确保只有经过授权的用户才能访问特定的资源或执行特定的操作。

还没有评论,来说两句吧...