Oracle数据库安全漏洞案例:防范与修复措施

案例一:SQL注入攻击

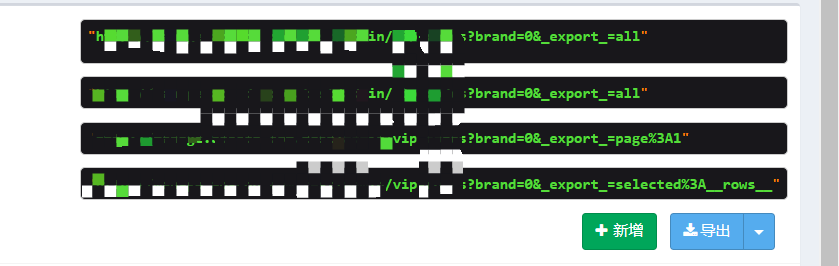

场景描述:一个在线购物应用,用户在填写收货信息时,系统直接将输入的SQL语句执行,导致敏感信息泄露或者修改数据库内容。

防范与修复措施:

- 参数化查询:对用户的输入进行转义处理,防止SQL注入。

- 输入验证:除了参数化查询外,还可以对用户输入进行长度、类型等检查。

- 最小权限原则:确保数据库操作的用户仅具备完成任务所需的最小权限。

案例二:Oracle 10g弱密码攻击

场景描述:使用Oracle 10g版本的数据库,如果用户的默认密码过于简单(如”password”),攻击者可能通过破解弱密码来访问数据库。

防范与修复措施:

- 设置强密码:对于Oracle数据库的用户,应强烈建议设置复杂且不易猜测的密码。

- 密码策略:根据组织规定,可以为特定类型的账户定义更严格的密码策略。

- 定期更换密码:即使使用了强密码,也应定期更换以增加安全性。

还没有评论,来说两句吧...