Oracle SQL注入攻击防范与实例分析

Oracle SQL注入攻击是一种利用用户提交的SQL命令来获取、修改或删除数据库信息的安全威胁。下面将进行防范和实例分析:

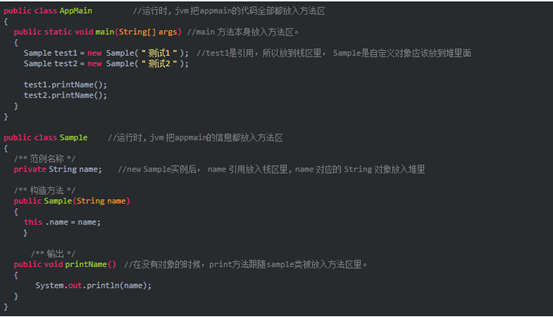

参数化查询:

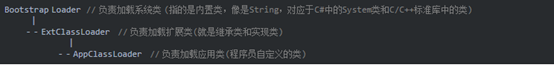

参数化查询是防止SQL注入的最有效方法。例如,使用PL/SQL或ORM框架时,会自动处理参数,不会被恶意SQL篡改。输入验证:

对用户输入的数据进行校验,确保其符合预期格式。例如,只接受数字、字母等特定字符,超出范围的值则不通过验证。最小权限原则:

在数据库设计和应用开发中,要充分考虑用户的权限,避免将操作权限授予所有用户。

实例分析:

假设有一个SQL表user_info,有username字段用于存储用户名。当用户提交一个包含恶意SQL代码的用户名时,系统可能遭受攻击。

防范措施包括:在用户输入验证环节对用户名进行特殊字符过滤和SQL语法检查;在数据库设计阶段确保每个操作权限都有明确的分配;定期更新数据库软件以修复已知的安全漏洞。

还没有评论,来说两句吧...