Oracle SQL注入攻击案例及防护措施

案例:

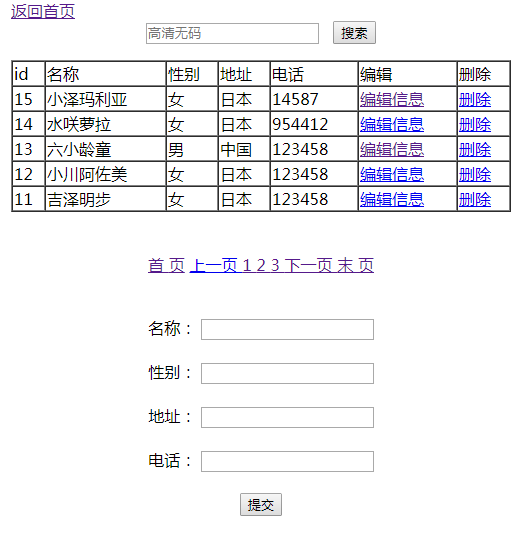

假设一个系统中有一个用户输入字段,用于查询某个信息。系统的SQL语句如下:

SELECT * FROM table WHERE input_column = $_GET['query'];

这里存在漏洞,因为$_GET['query']可能会被注入恶意SQL。

防护措施:

- 参数化查询:使用预编译的SQL语句,将用户输入作为参数传递,而非直接拼接在SQL字符串中。

$stmt = $pdo->prepare('SELECT * FROM table WHERE input_column = :input');$stmt->execute(['input' => $_GET['query']]));

输入验证:除了使用参数化查询外,对用户输入进行格式和类型检查,防止不符合预期的输入。

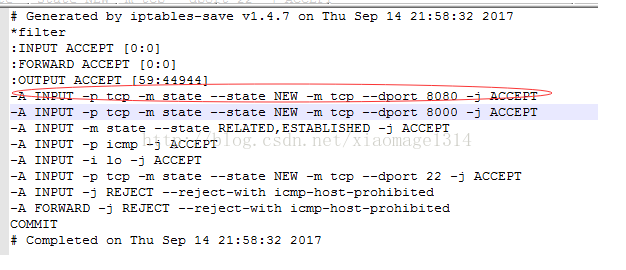

最小权限原则:确保数据库连接只具有执行必要SQL的权限。

定期审计和更新:定期检查系统是否存在SQL注入漏洞,并及时更新防护措施。

还没有评论,来说两句吧...