Oracle SQL注入攻击:防范策略及案例分析

Oracle SQL注入攻击是指攻击者通过输入特定的SQL语句,绕过系统的安全防护,获取、修改或者删除数据库中的信息。

防范策略:

参数化查询:这是最有效的防止SQL注入的方法。所有的输入都作为参数传递给查询。

输入验证:对用户提交的数据进行校验,只接受预期格式的输入。

减少数据库权限:尽量让运行代码的用户只拥有执行必要操作的最小权限。

案例分析:

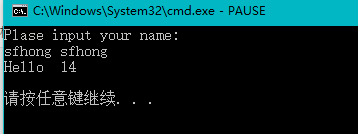

例如在使用PHP和Oracle数据库时,如果直接将用户的用户名和密码拼接成SQL语句,如'SELECT * FROM users WHERE username=' + $_POST['username'] + ' AND password=' + $_POST['password'],就会存在SQL注入的风险。

正确做法是使用预编译的SQL语句或者使用参数化查询的方式来防止SQL注入。

还没有评论,来说两句吧...