发表评论取消回复

相关阅读

相关 ue编辑器php漏洞:ueditor getshell

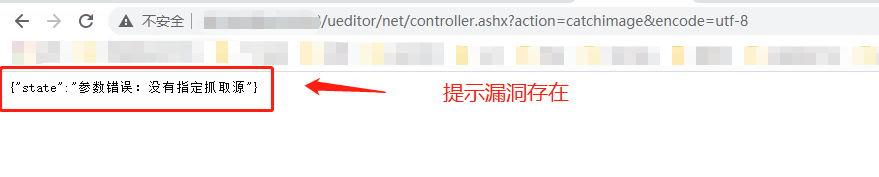

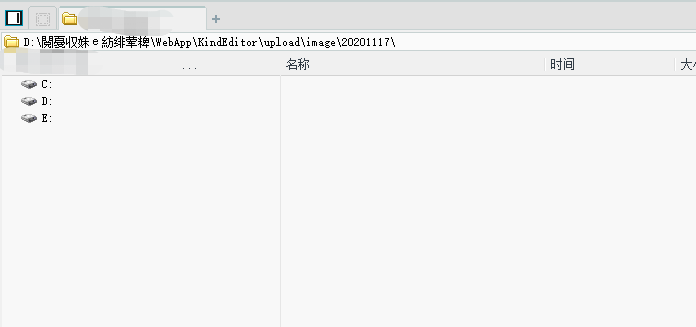

ueditor getshell漏洞概述 8月21日,网上爆出ueditor .net版本getshell漏洞,由于只校验ContentType而没校验文件后缀导致get

相关 记某CMS漏洞getshell

记极致CMS漏洞getshell > 今天下午比较空闲,就去搜索一些cms,突然对极致CMS感兴趣,而网上已经有一些文章对它进行分析利用,sql注入,xss,后台修改上传

相关 ueditor php漏洞,ueditor getshell漏洞重现及分析

0x00 概述 8月21日,网上爆出ueditor .net版本getshell漏洞,由于只校验ContentType而没校验文件后缀导致getshell。 0x01 漏洞

相关 ueditor编辑器

<script type="text/javascript" src="/tools/ueditor/ueditor.config.js"></script>

相关 php如何引入百度Ueditor富文本编辑器

文本编辑器插件内容丰富,比起传统的textarea标签输入要好用很多,看看如何在页面实现引入吧 1.下载适合的资源包(可以去官网下载适合的版本),我是php引入 ![111

相关 ueditor编辑器asp.net版本任意上传漏洞处理

漏洞名称:ueditor编辑器asp.net版本任意上传漏洞 描述:UEditor 1.4.3.3 最新版本都受到此漏洞的影响, 危害:可以直接上传aspx脚本

相关 《文本编辑器UEditor》

1.官网下载地址 [http://ueditor.baidu.com/website/download.html][http_ueditor.baidu.com_websit

相关 PHP Ueditor 富文本编辑器

2016年12月11日 08:46:59 星期日 百度的简版富文本编辑器umeditor很久没更新了 全功能版本的配置项跟umeditor还是有区别的, 这里说下uedit

相关 UEditor编辑器

一、官网:[https://ueditor.baidu.com/website/index.html][https_ueditor.baidu.com_website_ind

相关 调用ueditor编辑器

在这里简单介绍一下如何调用百度ueditor编辑器。 1.现在官网上去下载文件,我使用的是PHP的utf-8版本。 2.下载解压到你项目的根目录下。(为了方便文件的管理

随便看看

教程文章

热评文章

标签列表

- 抖音 (1)

- JSP (2)

- Java Swing (3)

- Spring MVC (4)

- 数据库 (5)

- go语言 (6)

- 其它 (7)

- SVN (8)

- web前端 (9)

- AJAX (10)

- easyuUI (11)

- SQLServer (12)

- ES6 (13)

- dubbo (14)

- 区块链 (15)

- shell (16)

- .net (17)

- Oracle (18)

- RocketMQ (19)

- Struts (20)

- Android (21)

- LeetCode (22)

- ActiveMQ (23)

- Bootstrap (24)

- MongoDB (25)

- Docker (26)

- Python (27)

- nexus (28)

- C++ (29)

- Spring Cloud (30)

- php (31)

- xml (32)

- Kafka (33)

- Tomcat (34)

- Log4j (35)

- 排序 (36)

- redis (37)

- maven (38)

- Git (39)

- Lombok (40)

- MyBatis (41)

- properties (42)

- yml (43)

- Lambda (44)

- JSON (45)

- java异常 (46)

- html5 (47)

- Linux (48)

- 分布式 (49)

- nginx (50)

- 黑客 (51)

- Vue (52)

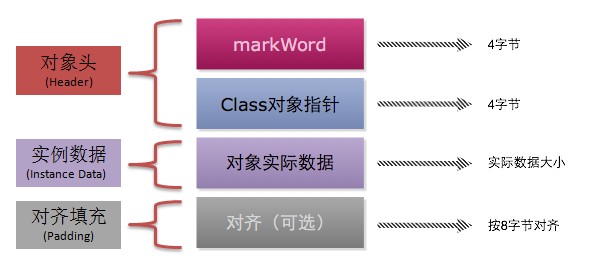

- JVM (53)

- Java并发 (54)

- java (55)

- css (56)

- Java 面试宝典 (57)

- 线程 (58)

- 开发工具 (59)

- cron表达式 (60)

- html (61)

- Mysql (62)

- Spring (63)

- Java 面试题 (64)

- JavaScript (65)

- 前端模板 (66)

- Spring Boot (67)

还没有评论,来说两句吧...