【BurpSuite学习篇】八:暴力破解后台之两种反馈方式

一、总述

在使用BP进行后台暴力破解时,对测试结果的验证,通常有两种形式

- 通过回包的Length长度(偏差较大)

- 通过设定的标志字符串(比较精确)

下面对这两种方式进行演示

二、演示

1、通过回包的Length长度

这种方法的原理是:

- 当登陆成功时,页面信息也就是服务器返回的信息(数据包)与登录失败时的返回信息不同,但是一般登录失败时返回的数据包基本是相同的

- 这就导致了所有登录失败的回包长度都相同,一旦登陆成功,该数据包长度就与其他包Length不同,所以能够达到一个结果的反馈

对DVWA进行登陆爆破,已知密码是1234

根据结果长度信息,可得出密码

但是根据结果可以看出,Length不同的不光有正确的密码,还有其他一些错误的,因此准确性不高。

2、通过设定的标志字符串

除了通过Length判断外,一种更精确的判断方法是通过设定标识字符来进行判断:

- 根据登陆成功与失败的页面信息的不同,将成功或失败页面中特有的字符串作为标志,来进行判断

- 比如登录失败时,页面会显示

“Error!”,而成功时则不会显示,因此可以将“Error!”作为唯一标识符,来判断是否成功。

依然对DVWA进行测试,先对页面进行分析,当页面正常时,如下

当登录失败时,页面会出现Login failed,如下

因此,可以讲Login failed作为登录失败的标识符,未出现该标志则视为成功。

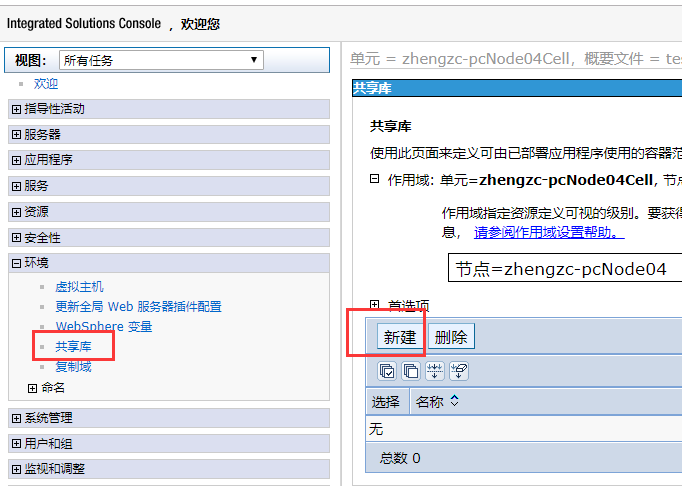

已知密码是1234,抓包爆破,在Grep-Match中添加标志字符串

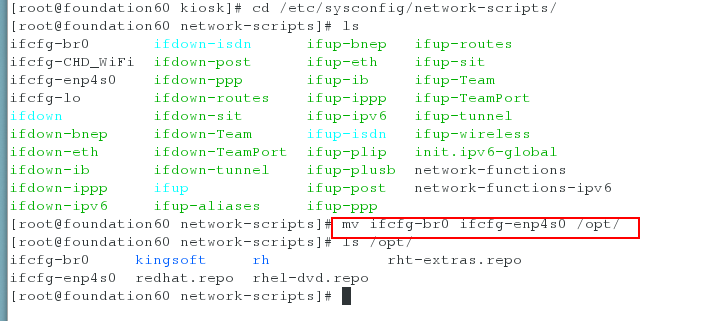

由于Token问题,测试尚未成功,改为dvwa内部爆破模块进行测试。

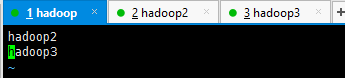

已知密码为1234。登录失败页面显示如下:

将incorrect添加为登录失败标识符,再次尝试

得到只有密码为1234时,未出现incorrect,因此1234为正确密码。

还没有评论,来说两句吧...