使用rkhunter检测rootkit

Rootkit介绍

Rootkit是一个特殊的恶意软件,它可隐藏自身以及指定的文件、进程、网络、链接、端口等信息。Rootkit可通过加载特殊的驱动修改系统内核,进而达到隐藏信息的目的。Rootkit的三要素就是:隐藏、操纵、收集数据。不同的操作系统会有不同的Rootkit,Linux系统中的Rootkit就被称为LinuxRootkit。

Rootkit具有隐身功能,无论静止时作为文件存在,还是活动时作为进程存在,都不会被察觉,它可能永远存在于计算机中。

功能

无论是那种形式的Rootkit,都需要实现以下功能:

1,远程指令执行

通过网络向Rootkit所驻留的系统发送指令,从而控制远程主机;

2,信息收集

收集系统的活动信息、网络上其它主机的数据信息等;

3,文件隐藏

把目标主机上的特定文件隐藏起来,使其不能通过常规方法查看到,这样就可以隐藏一部分系统被控制的痕迹;

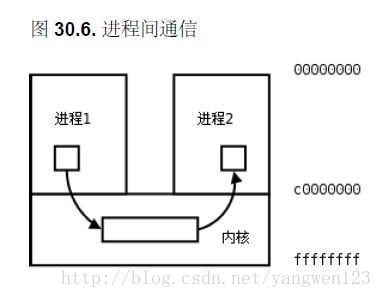

4,进程隐藏

在控制目标主机或收集系统信息时会启动相关的进程,通过Rootkit可以实现对进程的隐藏;

5,网络连接隐藏

将网络连接的端口信息隐藏,利用netstat等工具无法显示隐藏的信息,这样就可以隐秘地向远端发送信息;

6,内核模块隐藏

将Rootkit自身在系统中安装的模块隐藏起来,提高自身生存能力。

Rkhunter介绍

Rkhunter可检测rootkit和一些嗅探器后门等程序,它通过执行一系列脚本来确认计算机是否已感染rootkit,检查rootkit使用的基本文件、可执行二进制文件的错误文件权限、以及内核模块检测等。地址为:http://rkhunter.sourceforge.net/

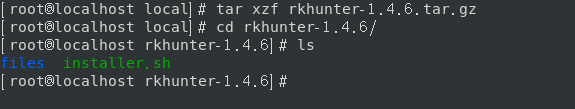

下载后我们先进行解压,如下图。

目录下有一个installer安装脚本,直接运行会给出相应的参数,如下图。

可以看到基本参数有展示版本信息、卸载、移除、展示等,而安装有一个layout布局参数,这个是必选参数,我们布局直接选择default默认即可,然后还需要跟一个install参数来安装已选择的布局,所以执行以下命令。

安装完后会发现安装目录并没有变化,这里注意的是安装完后其位置在usr/local/bin下,如下图。

以上是部分参数的截图,我们发现有一个c参数,其说明是检测本地系统,所以rkhunter用来检测系统的基本命令跟c参数即可,如下图。

上面紫色提示正在检测系统命令,当系统命令检测完毕后会提示按回车继续检测下一个模块,如下图。

所有项都检查完毕后,会给出一个结果,给出可疑文件数量,rookit数量等,以及扫描时间,及日志文件的位置,如下图。

下面列出了一些rkhunter的检查项:md5校验测试,检测文件是否被改动。检测rootkit使用的二进制和系统工具文件。检测特洛伊木马程序的特征码。检测大多数常用程序的文件异常属性。执行一些系统的相关测试。扫描混杂模式下接口和后门常用的端口。检测/etc/rc.d/目录下所有配置文件、日志文件、异常隐藏文件等。对常用端口应用程序进行版本测试等。

Rkhunter有一个数据库,它根据自身数据库来检测rootkit漏洞,所以经常更新数据库非常重要,通过-update参数更新即可。

总结

建议使用rkhunter和chkrootkit一起使用,使检测结果更全面、更准确。

公众号推荐:aFa攻防实验室

**分享关于信息搜集、Web安全、内网安全、代码审计、红蓝对抗、Java、Python等方面的东西。**![20191220230427373.jpg][]

还没有评论,来说两句吧...