Nacos安全漏洞如何修复和升级

今晚最新发布的1.4.1热修复版本已经对于User-Agent绕过安全漏洞的问题及控制台不可用的问题进行了全面的修复。对于漏洞及相关问题我不在赘述,接下来我主要讲如何进行升级加固。

一 下载最新的安装包

二 解压文件

解压文件到安装路径

tar -xvf /home/xxx/software/nacos-server-1.4.1.tar.gz -C /home/xxx/xxx/software/nacos

三 数据库升级

执行cong路径下面的schema.sql脚本进行数据库升级

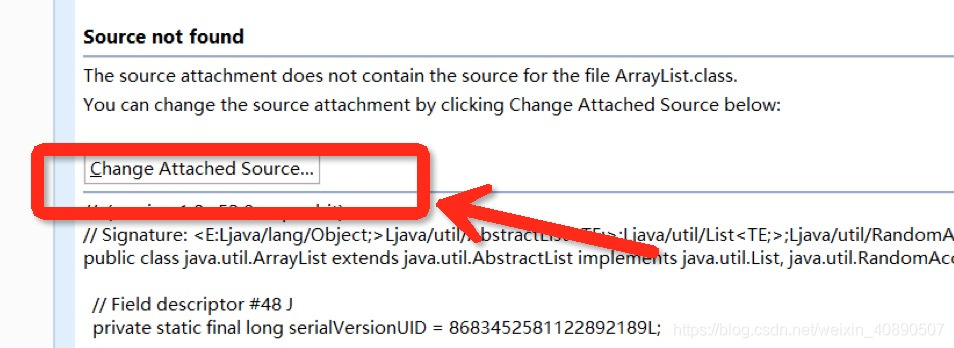

四 修改application.properties配置文件

1 修改数据库配置(如果是集群模式请使用集群化的配置)### Count of DB:db.num=1### Connect URL of DB:db.url.0=jdbc:mysql://127.0.0.1:3306/nacos?characterEncoding=utf8&connectTimeout=1000&socketTimeout=3000&autoReconnect=true&useUnicode=true&useSSL=false&serverTimezone=UTCdb.user.0=rootdb.password.0=12345678

2 进行安全加固

### 开启鉴权nacos.core.auth.enabled=true### 关闭使用user-agent判断服务端请求并放行鉴权的功能nacos.core.auth.enable.userAgentAuthWhite=false### 配置自定义身份识别的key(不可为空)和value(不可为空)nacos.core.auth.server.identity.key=xxx-identity-keynacos.core.auth.server.identity.value=xxx-identity-value3 安全加固注意事项

** 注意 ** 所有集群均需要配置相同的server.identity信息,否则可能导致服务端之间数据不一致或无法删除实例等问题。

考虑到旧版本用户需要升级,可以在升级期间,开启nacos.core.auth.enable.userAgentAuthWhite=true功能,待集群整体升级到1.4.1并稳定运行后,再关闭此功能。

还没有评论,来说两句吧...