PHP代码审计基础知识

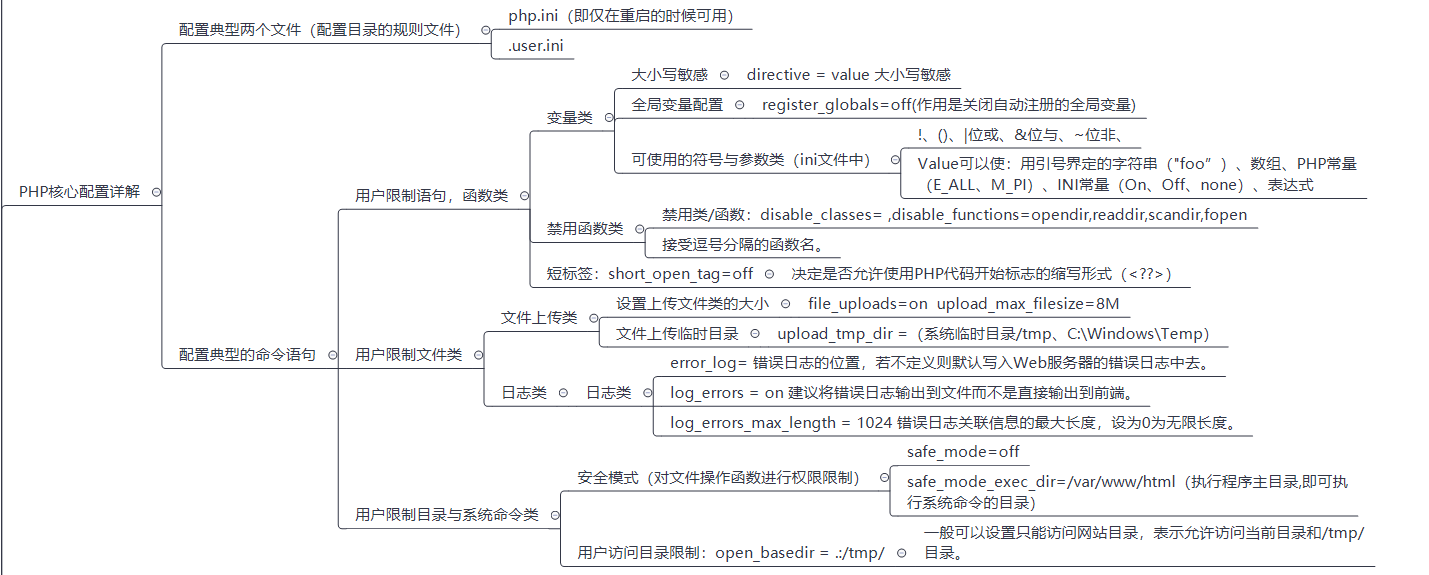

一,PHP核心配置

代码审计学习思路

一·配置典型两个文件(配置目录的规则文件)

php.ini(即仅在重启的时候可用)

.user.ini

二·配置典型的命令语句

配置文件常见三种配置:①目录限制②文件限制③函数与变量限制

1.用户限制语句,函数类

变量类大小写敏感directive = value 大小写敏感全局变量配置register_globals=off(作用是关闭自动注册的全局变量)可使用的符号与参数类(ini文件中)!、()、|位或、&位与、~位非、Value可以使:用引号界定的字符串("foo”)、数组、PHP常量(E_ALL、M_PI)、INI常量(On、Off、none)、表达式禁用函数类禁用类/函数:disable_classes= ,disable_functions=opendir,readdir,scandir,fopen接受逗号分隔的函数名。短标签:short_open_tag=off决定是否允许使用PHP代码开始标志的缩写形式(<??>)

用户限制文件类

文件上传类设置上传文件类的大小file_uploads=on upload_max_filesize=8M文件上传临时目录upload_tmp_dir =(系统临时目录/tmp、C:\Windows\Temp)日志类日志类error_log= 错误日志的位置,若不定义则默认写入Web服务器的错误日志中去。log_errors = on 建议将错误日志输出到文件而不是直接输出到前端。log_errors_max_length = 1024 错误日志关联信息的最大长度,设为0为无限长度。

用户限制目录与系统命令类

操作函数限制(对文件操作函数进行权限限制)safe_mode=offsafe_mode_exec_dir=/var/www/html(执行程序主目录,即可执行系统命令的目录)用户访问目录限制:open_basedir = .:/tmp/一般可以设置只能访问网站目录,表示允许访问当前目录和/tmp/目录。

2,常见的危险函数

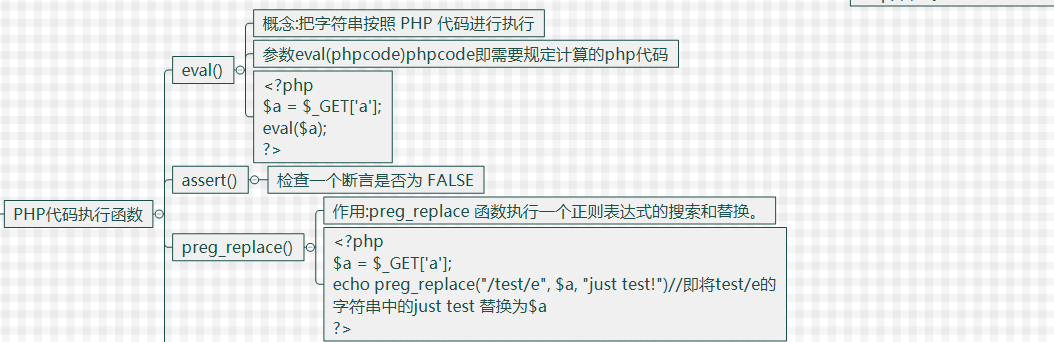

1.php代码执行函数

①eval()

概念:把字符串按照 PHP 代码进行执行

参数eval(phpcode)phpcode即需要规定计算的php代码

<?php$a = $_GET['a'];eval($a);?>

②assert()

检查一个断言是否为 FALSE

<?phpif(isset($_GET['moon']));{$moon=$_GET['moon'];assert("\$moon = $moon;");}?>

③preg_replace()

作用:preg_replace 函数执行一个正则表达式的搜索和替换。

<?php$a = $_GET['a'];echo preg_replace("/test/e", $a, "just test!")//即将test/e的字符串中的just test 替换为$a?>

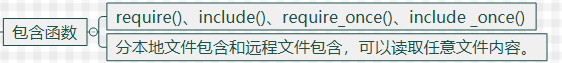

2.包含函数

require()、include()、require_once()、include _once()

分本地文件包含和远程文件包含,可以读取任意文件内容。 3.命令执行函数

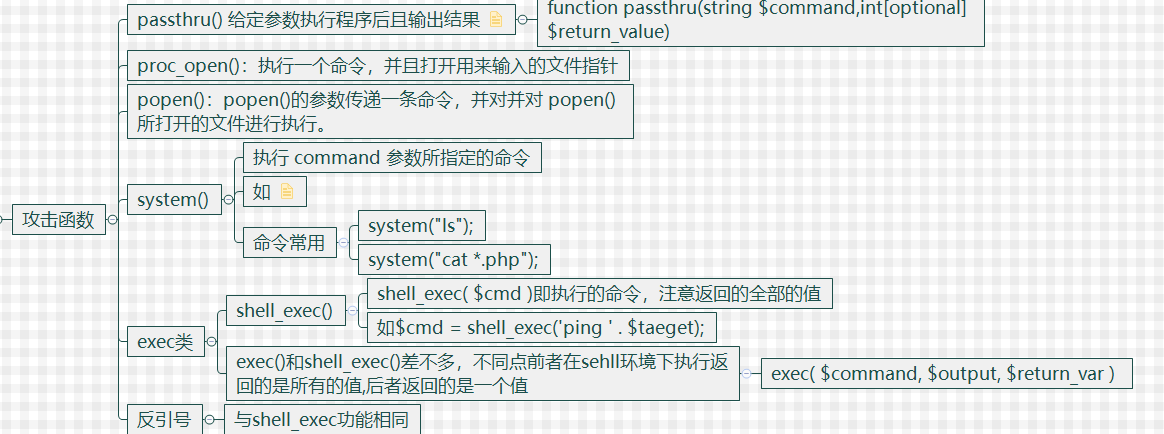

3.命令执行函数

攻击函数

passthru() 给定参数执行程序后且输出结果

function passthru(string $command,int[optional] $return_value)

proc_open():执行一个命令,并且打开用来输入的文件指针

popen():popen()的参数传递一条命令,并对并对 popen() 所打开的文件进行执行。

如

<?php$cmd = $_GET['cmd'];echo "<pre>";echo popen($cmd,'r');echo "</pre>";?>

system()

执行 command 参数所指定的命令

如

命令常用

system("ls");system("cat *.php");

exec类

shell_exec( $cmd )即执行的命令,注意返回的全部的值

$cmd = shell_exec('ping ' . $taeget);exec()和shell_exec()差不多,不同点前者在sehll环境下执行返回的是所有的值,后者返回的是一个值exec( $command, $output, $return_var )

反引号–>与exec的功能相同

<?php$action = $_GET['cmd'];echo "<pre>";echo `$action`;echo "<pre/>";?>

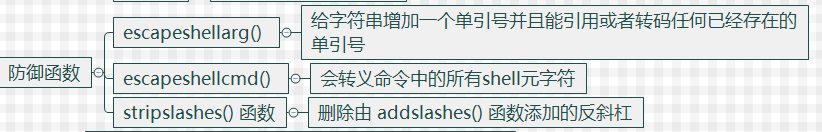

防御函数

①.escapeshellarg() 函数

例子

<?php$action = $_GET['cmd'];echo "<pre>";echo shell_exec($action);echo "<pre/>";?>执行 http://127.0.0.1/test.php?cmd=echo "123" >> 123.txt 有生成文件 123.txt<?php$action = $_GET['cmd'];echo "<pre>";echo shell_exec(escapeshellarg($action));echo "<pre/>";?>

执行 http://127.0.0.1/test.php?cmd=echo “123” >> 123.txt 无生成文件

②.escapeshellcmd() 函数

除去字符串中的特殊符号,会转义命令中的所有shell元字符来完成工作

这些元字符包括:# & ;``,| * ? ~ < > ^ ( ) [ ] { } $ \

<?php$action = $_GET['cmd'];echo "<pre>";echo shell_exec(escapeshellcmd($action));echo "<pre/>";?>

③stripslashes() 函数

stripslashes() 函数删除由 addslashes() 函数添加的反斜杠。

提示:该函数可用于清理从数据库中或者从 HTML 表单中取回的数据

#实例:<?phpecho stripslashes("Who\'s Bill Gates?");?>

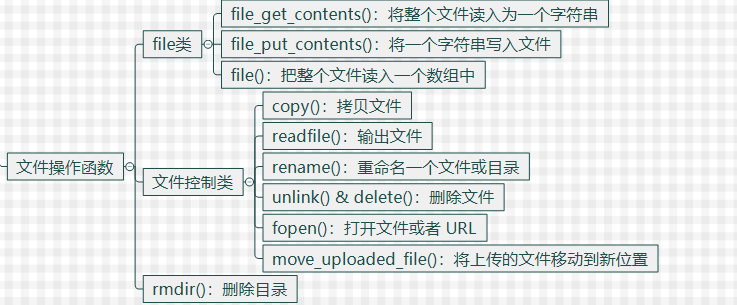

4.文件操作函数

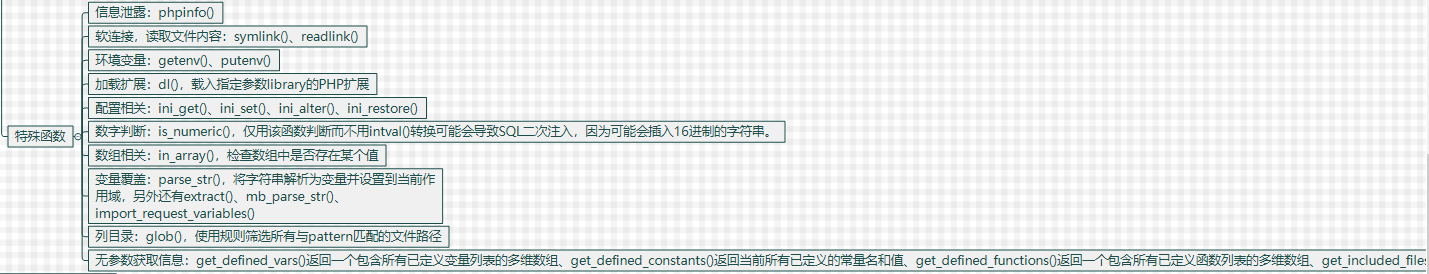

5.基础函数功能

使用案例

1.in_array()函数$people = array("Bill", "Steve", "Mark", "David");in_array("Mark", $people)#即查找people中mark是否存在2.echo mb_substr("菜鸟教程", 0, 2);#基础知识-->即返回str中的指定部分输出:菜鸟3.mb_strpos函数,查找字符串在别一字符串中首次出现的位置<?php$str = 'http://www.feiniaomy.com';echo mb_strpos($str,'niao');?>输出-->144.strstr()与strstri()函数查找 "Shanghai" 在 "I love Shanghai!" 中的第一次出现,并返回字符串的剩余部分:<?phpecho strstr("I love Shanghai!","Shanghai");?>5.preg_match绕过,匹配绕过https://my.oschina.net/u/4306654/blog/3363280/6.extract()函数从数组中将变量导入到当前的符号表存在漏洞extract($_GET)存在变量覆盖漏洞类似parse_strextracteval7.ereg()以区分大小写的方式在 string 中寻找与给定的正则表达式 pattern 所匹配的子串。**ereg** ( string `$pattern` , string `$string` [, array `&$regs` ] ) : int8.preg_replace()执行一个正则表达式的搜索和替换preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] ) : mixed搜索subject中匹配pattern的部分, 以replacement进行替换。webshell代码<?php@preg_replace(``"/[pageerror]/e"``,$_POST[``'error'``],``"saft"``);9.parse_url()解析一个 URL 并返回一个关联数组,包含在 URL 中出现的各种组成部分。如<?php$url = 'http://username:password@hostname/path?arg=value#anchor';print_r(parse_url($url));echo parse_url($url, PHP_URL_PATH);?>Array([scheme] => http[host] => hostname[user] => username[pass] => password[path] => /path[query] => arg=value[fragment] => anchor)/path10.call_user_function类似于一个特殊的调用函数功能如<?phpfunction nowamagic($a,$b){echo $a;echo $b;}call_user_func('nowamagic', "111","222");call_user_func('nowamagic', "333","444");//显示 111 222 333 444?>

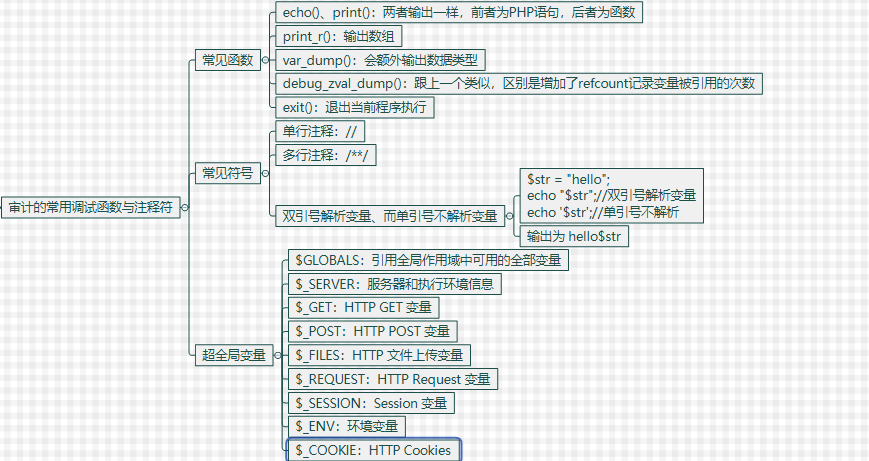

三·常用的变量,函数与符号

$GLOBALS:引用全局作用域中可用的全部变量

<?phpfunction test(){echo $test="test3";echo $GLOBALS['test'];}$test = "test1";test();?>#输出结果#test3test1

$_GET:HTTP GET 变量

<?phpprint_r($_GET);?>#如url?id=1&cmd=a#执行结果Array([id]=>1[cmd]=>a)

(其余类方式同,即输出的即为该变量的意思)

又如

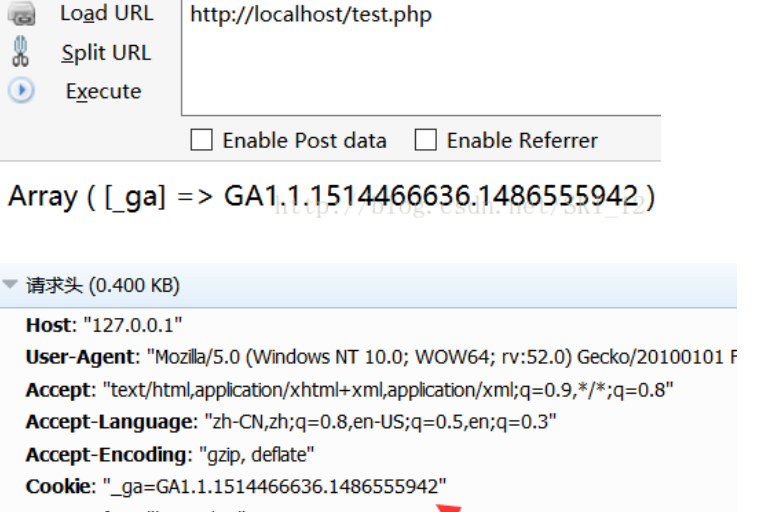

$_COOKIE:HTTP Cookies

<?phpprint_r($_COOKIE);?>

还没有评论,来说两句吧...