Linux网络——图解HTTPS协议与端口号认识

Linux网络——图解HTTPS协议与端口号认识

- 一、确保HTTP安全的方式

- 1.1 HTTP明文加密

- <1> 通信加密

- <2> 内容加密

- 1.2 验证通信方身份

- 1.3 验证报文完整性,防止被篡改

- 二、HTTP+加密+认证+完整性保护=HTTPS

- 2.1 SSL/TLS

- 2.2 对称加密

- 2.3 非对称加密

- 2.4 混合加密

- 三、端口号

- 3.1 端口号范围划分

- 3.2 知名端口号

- 3.3 netstat

- 3.4 pidof

在 Linux网络——图解HTTP协议博客中详细解释了http协议,最后总结出HTTP协议主要有以下不足之处:

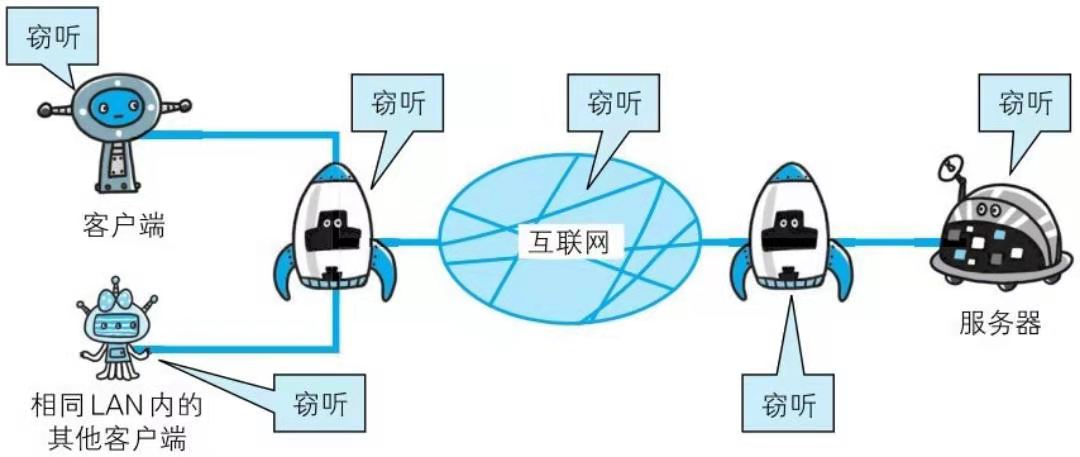

- 通信使用明文(不加密),内容可能会被窃听;例如我们使用抓包工具就可看到用户的敏感信息。

- 不验证通信方的身份,因此有可能遭遇伪装

- 无法证明报文的完整性,所以有可能已遭篡改

接下来从上面三个特点来了解HTTP是怎么弥补这些不足之处的

首先我们要清楚,只要数据经过网络都会被看到,无非是通信的内容是否加密,即使被加密的报文也是会被窥视到的。

一、确保HTTP安全的方式

1.1 HTTP明文加密

<1> 通信加密

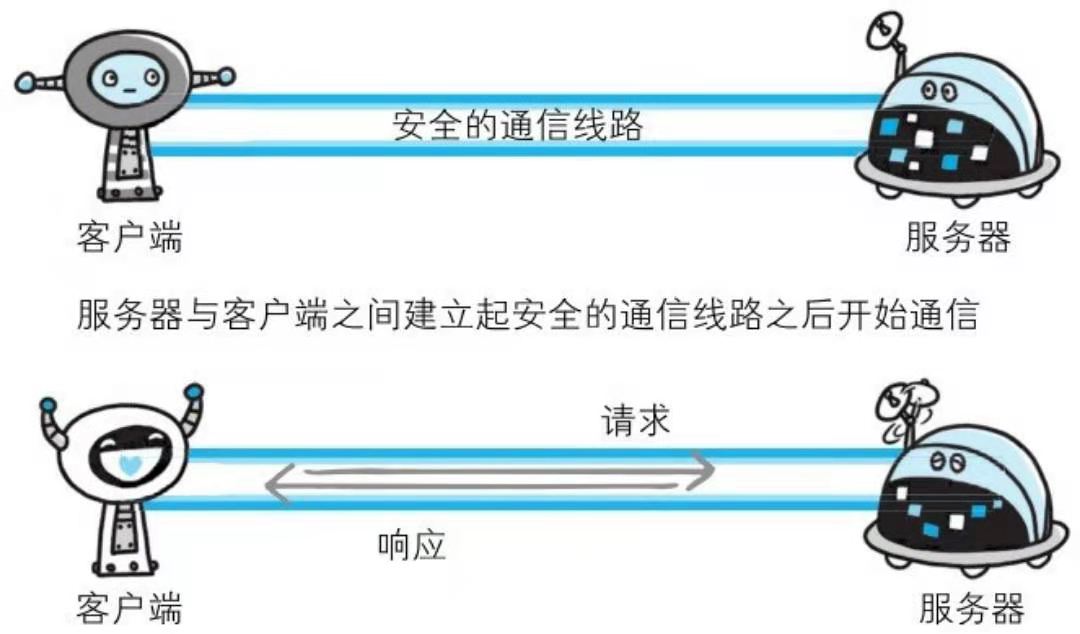

HTTP协议中没有加密机制,但可通过SSL或TLS加密HTTP的通信内容。

用SSL建立安全通信线路之后,就可以在这条线路上进行HTTP通信了。与SSL组合使用的HTTP被称为HTTPS(HTTP Secure,超文本传输安全协议)或HTTP over SSL。

<2> 内容加密

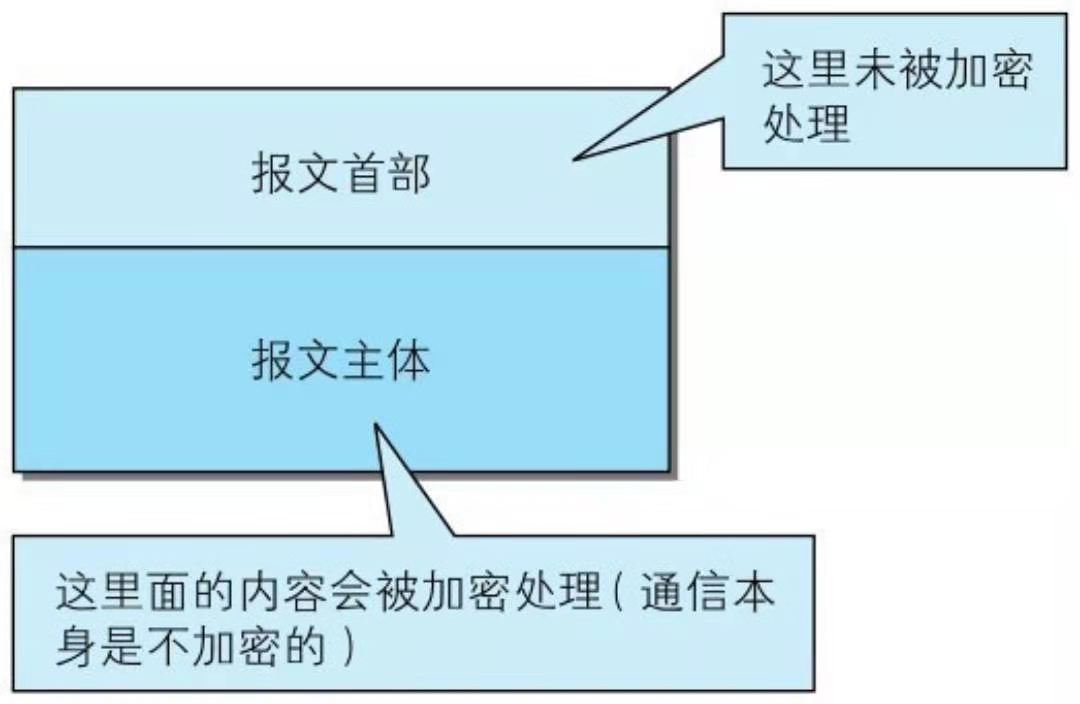

内容加密顾名思义,就是对通信内容本身进行加密,而我们都知道一个HTTP报文中分为两部分,报文首部和报文主体,内容加密并不对首部加密,而是对报文主体进行加密,即只对通信的内容加密,这一点主要用于Web服务中。

1.2 验证通信方身份

对于HTTP服务器可以用一个成语描述——来者不拒

即只要有服务请求,HTTP服务器都会处理该请求并不验证对方身份,这既是其优点实现简单速度相对较快,也会造成以下安全隐患:

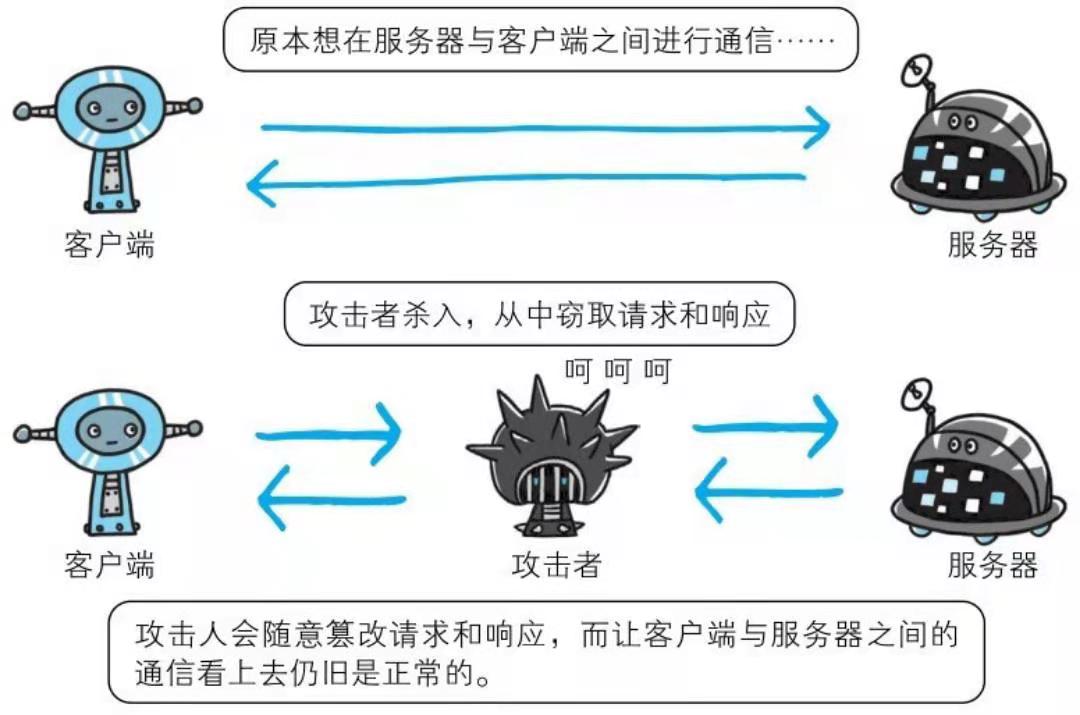

- 无法确定服务器和客户端是否被伪装,有可能信息已经被中间人截取

- 无法确定请求来自何方、出自谁手

- 无法阻止海量请求下的DoS(Denial of Service)攻击,HTPP服务器来者不拒,如果请求方发送海量请求,服务器势必宕机!

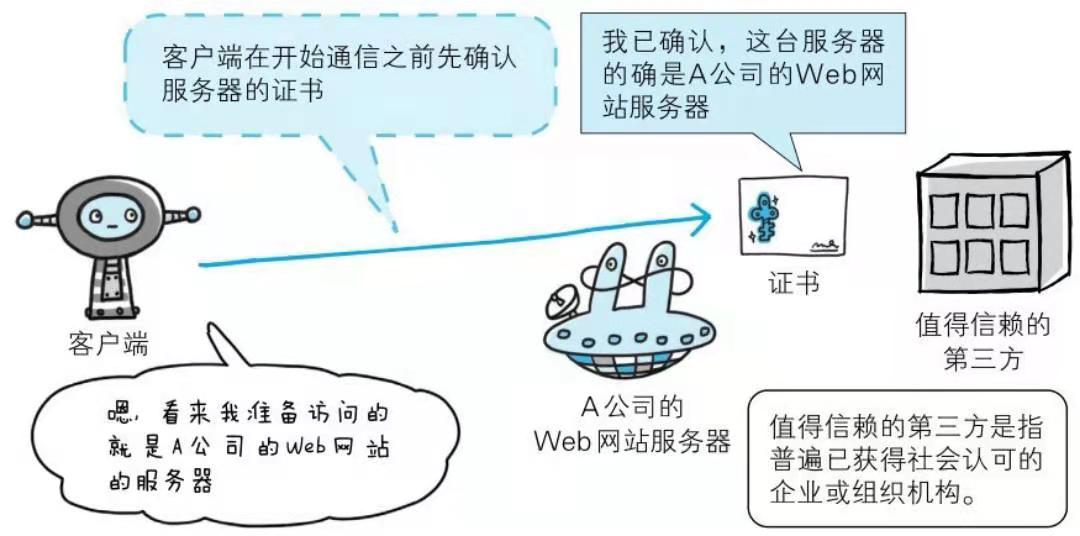

基于上述原因,SSL不仅提供加密处理,还使用了一种称为证书的手段,用于确定身份。

这种证书手段通过一个第三方的认证机构给服务器颁发证书,确保用户访问服务器的安全性,防止个人信息的泄露,而用户也同样可以持有证书,确保个人身份的确认。

我们大可不必担心证书是否被伪造,从技术角度来说伪造难度相当大,举个栗子:

我们在京东的自营店购物,是非常放心购物而不担心被骗的,因为他们有京东第三方的认证,而同样自营店也不用担心用户是否是骗子,因为我们大多经过实名认证。这里自营店就是服务器,我们就是客户端,京东就是第三方认证机构。

1.3 验证报文完整性,防止被篡改

前面已经说过,HTTP因为明文传输加不验证双方身份,报文在双方传输过程中很可能被中间人劫持,从而伪造或篡改报文,这种攻击方式就是中间人攻击。

那么如何防止报文被篡改呢?

HTTP常用的方式为MD5和SHA-1等散列值校验法,以及用来确认文件的数字签名方法。

但是上述两种方法早在2004年和2005被山东大学的王小云教授团队所破解,感兴趣的话可以搜索MD5和SHA-1哈希碰撞,简单来说就是两个不同文件可能产生相同的MD5值。尽管证明这种算法不安全性,但在特定场合下这种算法依然被使用,例如邮件,通常发送的都是字符串内容,即使发生哈希碰撞最后出来的结果是一些乱码或者不相关的内容,因此对我们可以发现。

二、HTTP+加密+认证+完整性保护=HTTPS

上一节解释了HTTP不全的应对方法,而HTTPS就是将上述的各类安全机制综合考虑的结果

2.1 SSL/TLS

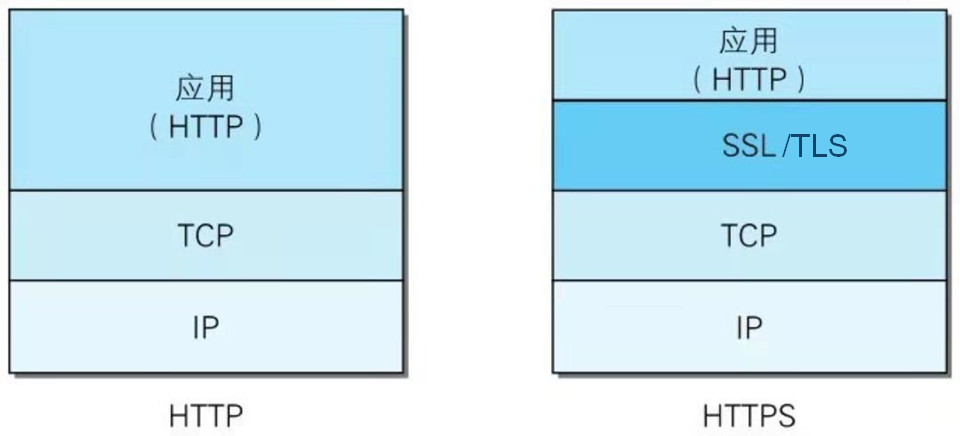

HTTPS并不是一项新的协议,而是在HTTP与TCP中间加了一层SSL或TLS协议,通过SSL协议来让HTTPS用户加密、证书和完整性保护的功能。

2.2 对称加密

加密和解密使用的是同一个密钥

服务器和客户端拿着同一把公钥对信息进行加密解密,但如果这个公钥被中间人拿到就可以轻易破解密码

通过对称加密无法保证转发密钥时被中间人窃取

2.3 非对称加密

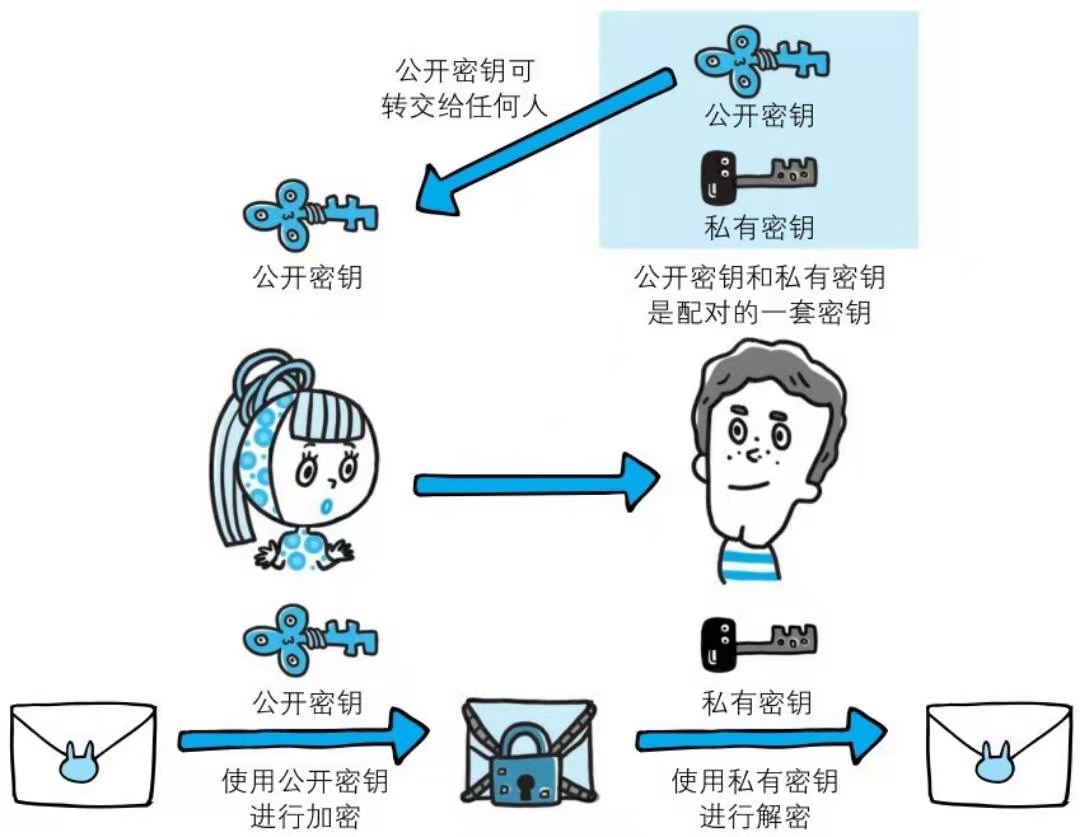

非对称加密使用一对非对称的密钥,一把叫做公钥,一把叫做私钥。

- 公钥可以随意发布

- 私钥只有自己拥有而不能让其他人知道

- 发送方使用对方的公钥进行加密处理

- 对方收到加密信息后,使用自己的私钥进行解密

利用这种方式不需要担心攻击者获取公钥后对信息进行破解,但是依然存在问题,中间人如果在一开始就将发送者公钥替换成自己的公钥,然后用自己的私钥对发送方的信息解密后,中间人再将信息用服务器端的公钥加密发给服务器

上面的加密方式带来两个问题:

- 中间信息被篡改问题?

- 身份认证问题?

2.4 混合加密

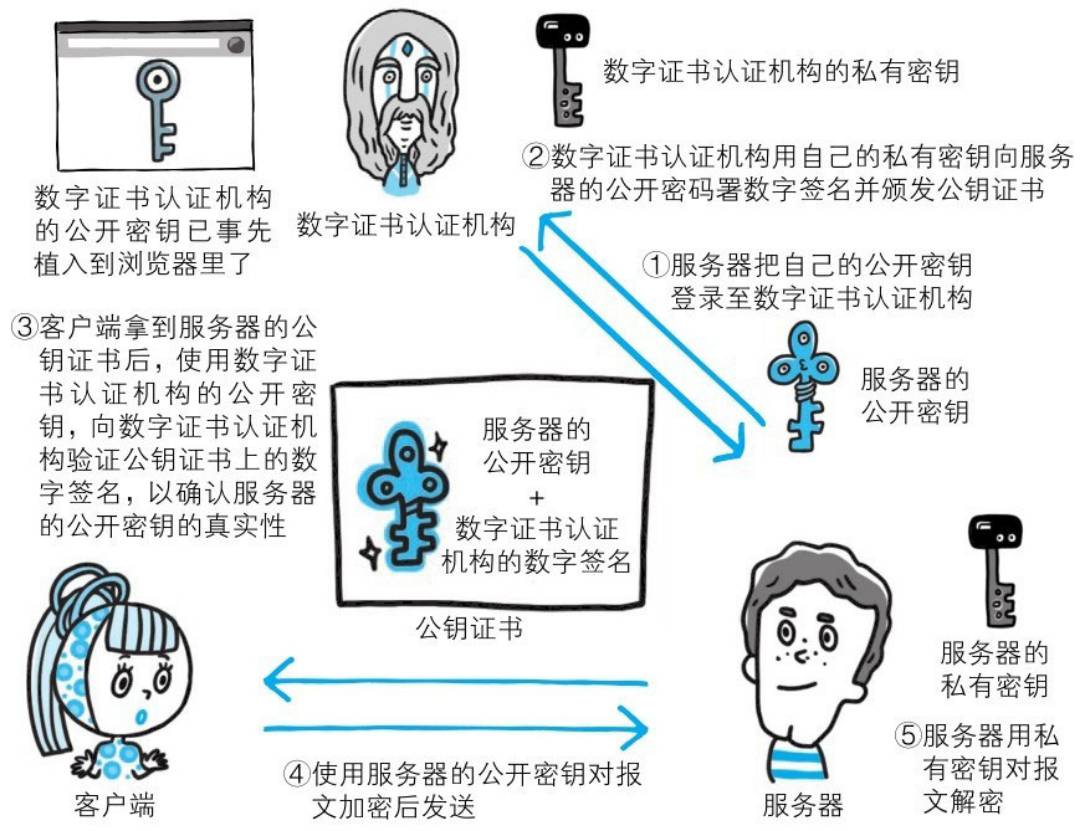

为了解决上述问题,使用数字认证机构CA,即第三方公正,和其颁发的公开密钥证书,通过CA认证可以解决两件事

- 认证服务器的公开密钥的真实有效数字证书认证机构

- 服务器的公开密钥是值得信赖的

三、端口号

端口号(Port)标识了一个主机上进行通信的不同的应用程序。

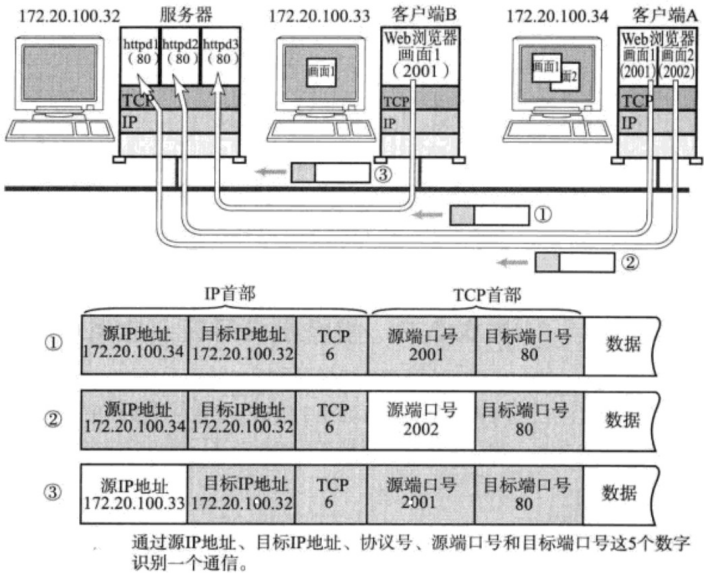

在TCP/IP协议中, 用 “源IP”, “源端口号”, “目的IP”, “目的端口号”, “协议号” 这样一个五元组来标识一个通信(可以通过netstat -n查看)

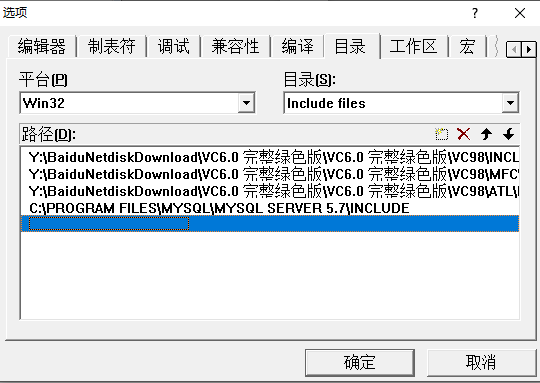

3.1 端口号范围划分

- 0 - 1023: 知名端口号, HTTP, FTP, SSH等这些广为使用的应用层协议, 他们的端口号都是固定的.

- 1024 - 65535: 操作系统动态分配的端口号. 客户端程序的端口号, 就是由操作系统从这个范围分配的.

3.2 知名端口号

有些端口是非常常用的, 为了使用方便, 人们约定一些常用的服务器, 都是用以下这些固定的端口号:

- ssh服务器, 使用22端口

- ftp服务器, 使用21端口

- telnet服务器, 使用23端口

- http服务器, 使用80端口

- https服务器, 使用443

执行下面的命令, 可以看到知名端口号cat /etc/services

3.3 netstat

netstat是一个用来查看网络状态的重要工具.

语法:netstat [选项]

功能:查看网络状态

常用选项:

- n 拒绝显示别名,能显示数字的全部转化成数字

- l 仅列出有在 Listen (监听) 的服務状态

- p 显示建立相关链接的程序名

- t (tcp)仅显示tcp相关选项

- u (udp)仅显示udp相关选项

- a (all)显示所有选项,默认不显示LISTEN相关

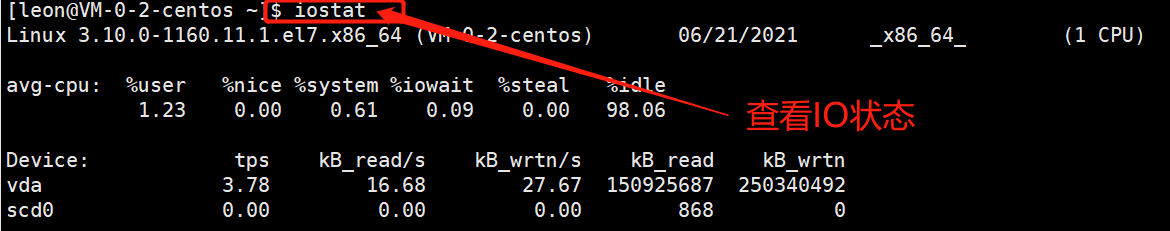

查看IO状态:iostat

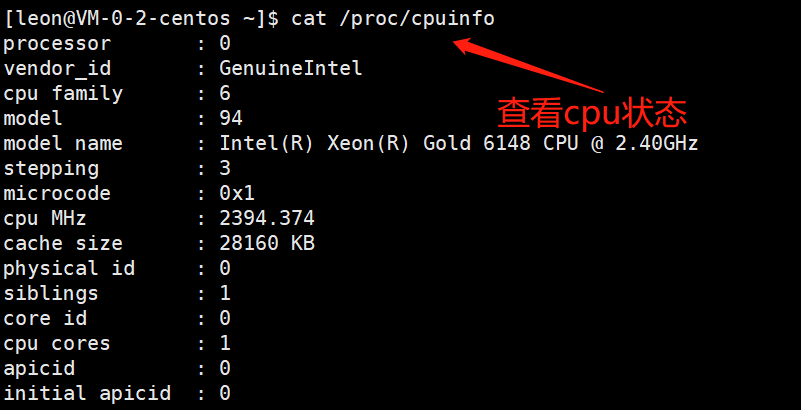

查看CPU情况cat /proc/cpuinfo

3.4 pidof

在查看服务器的进程id时非常方便.

语法:pidof [进程名]

功能:通过进程名删除线格式 , 查看进程id

还没有评论,来说两句吧...