云主机端口扫描

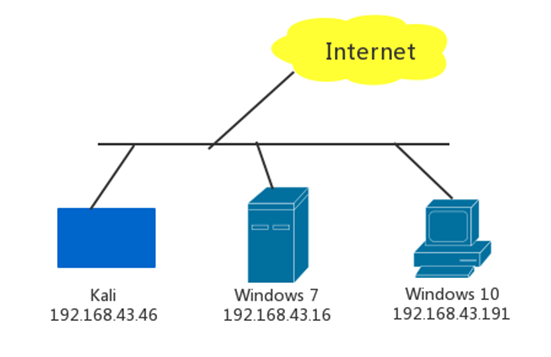

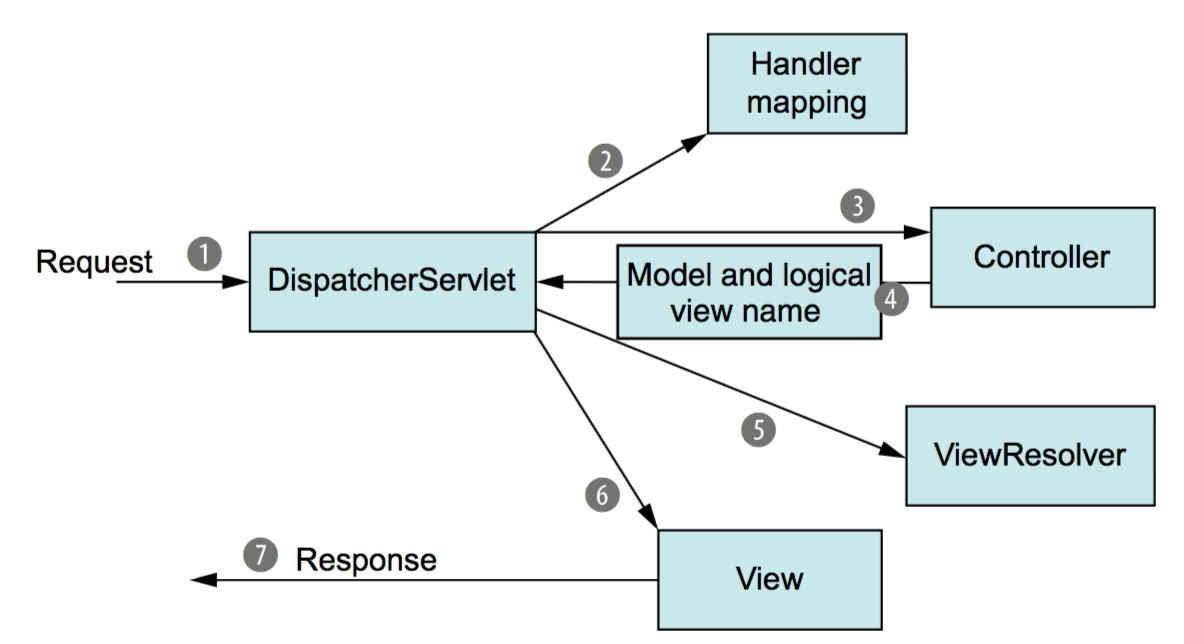

实验框架图

任务一、Nmap扫描功能验证

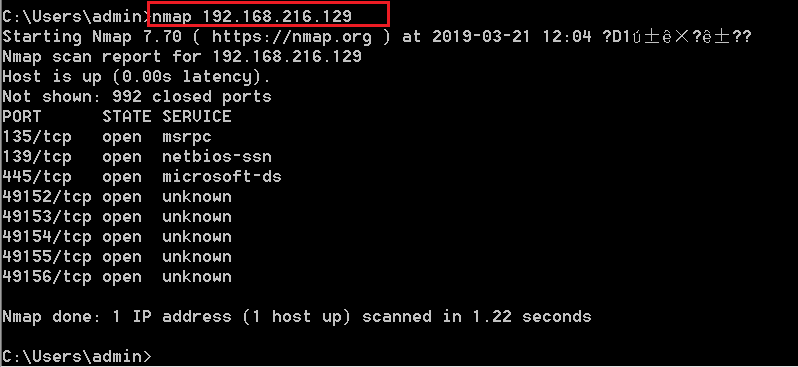

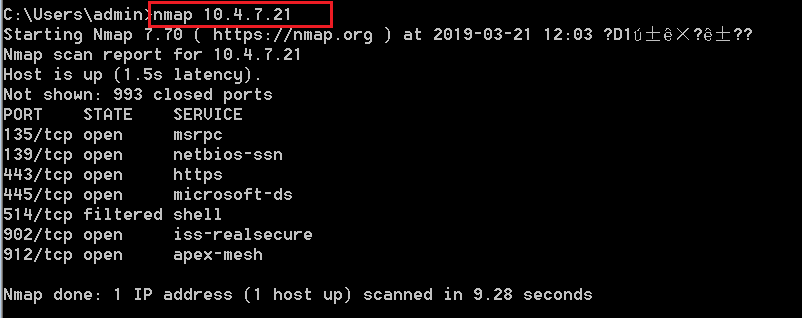

1、使用IP地址扫描主机-1和主机-2。

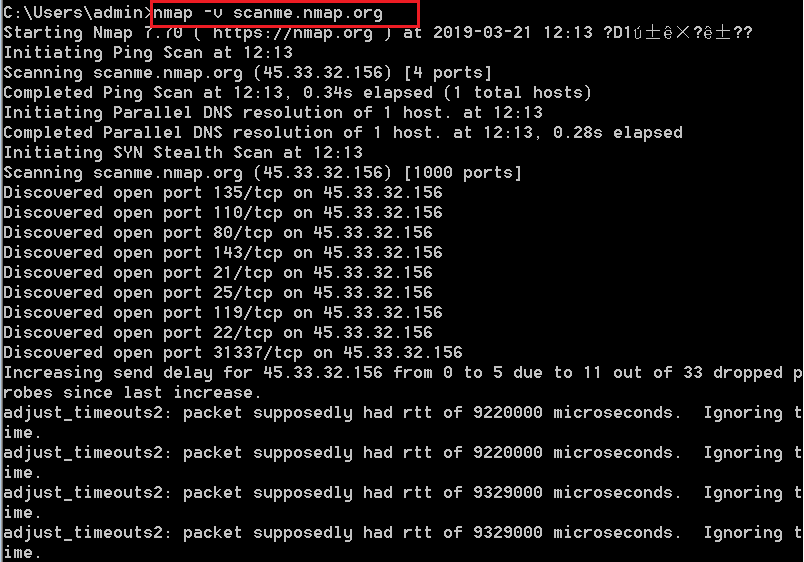

2、使用-v参数显示远程主机更详细的信息。

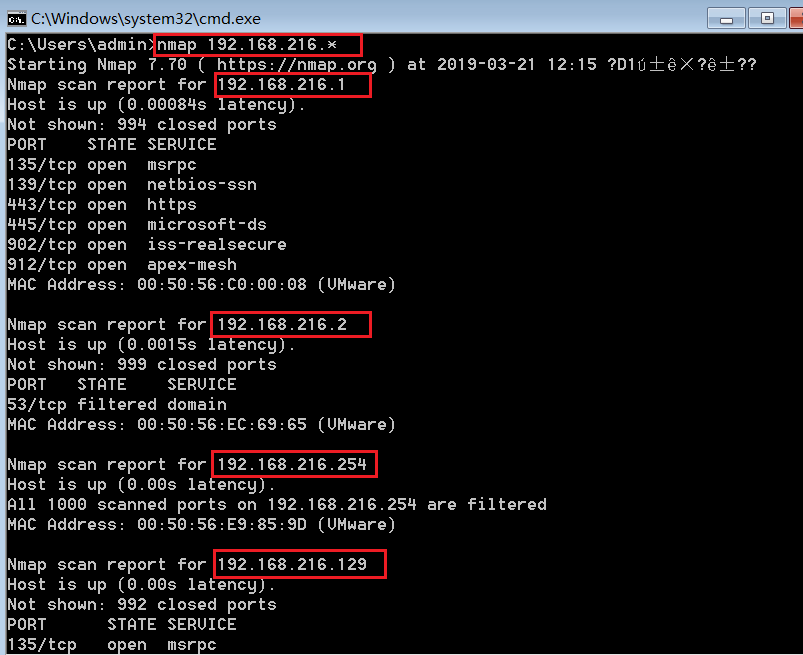

3、使*通配符来扫描整个子网或某个范围的IP地址。

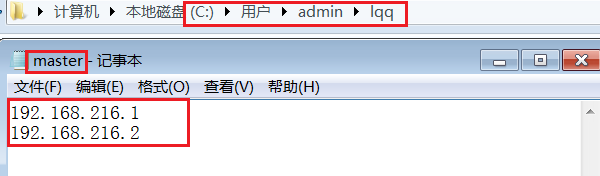

4、先创建并编译master.txt文本,再运行“-iL“选项的nmap命令扫描文件中列出的所有地址。

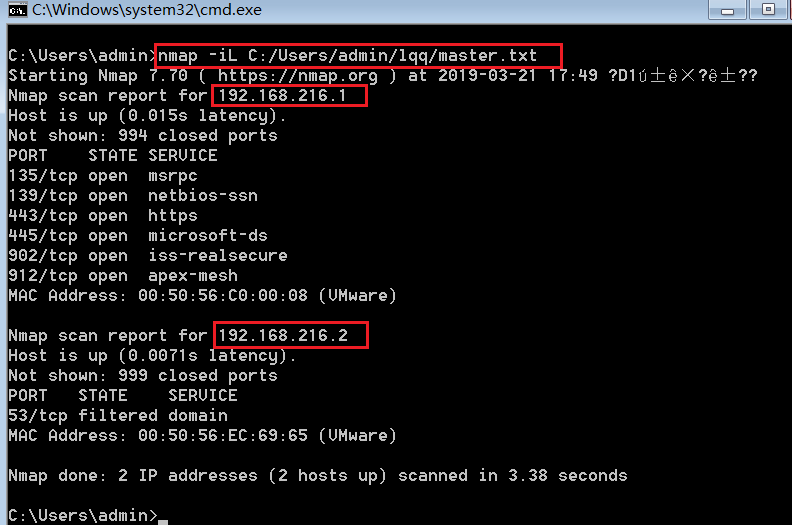

5、扫描所有主机,确定系统类型。

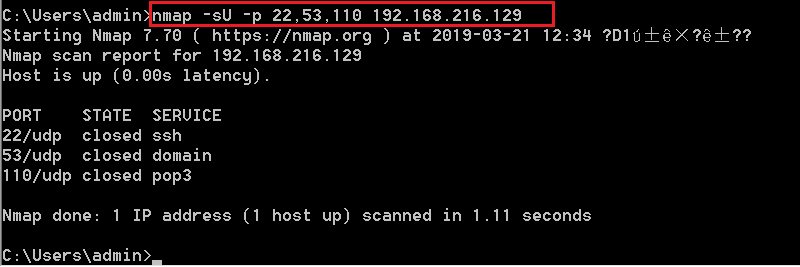

6、测试某主机端口是否运行,并确认端口运行的应用。

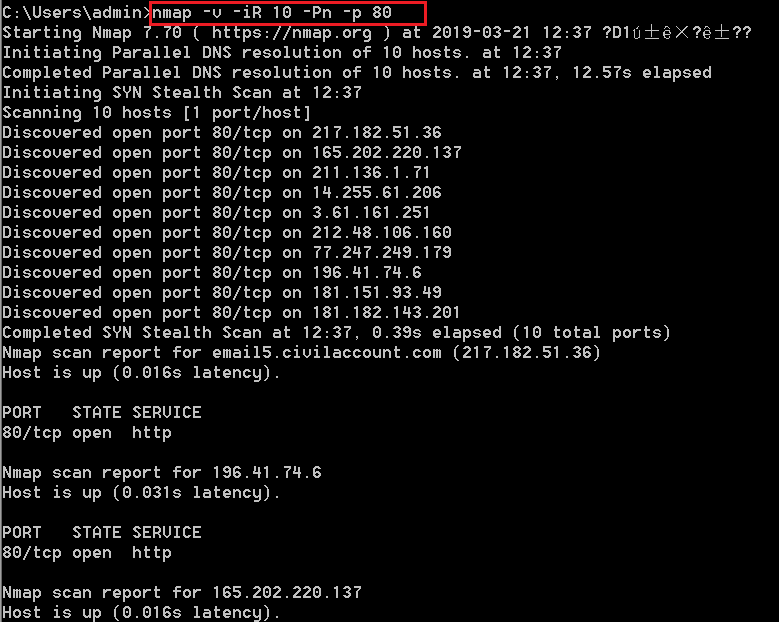

7、随机选择任意10台主机检查80端口是否运行。

任务二、选择和排除扫描目标

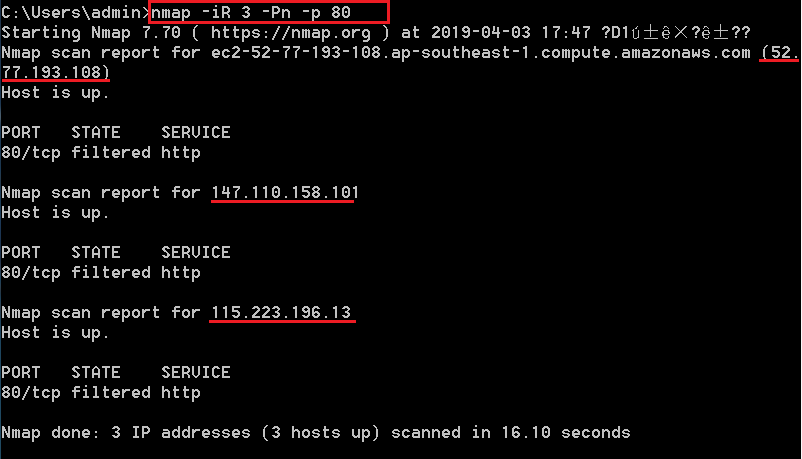

1、用-iR随机扫描三台主机(仅限在80端口扫描),命令:nmap –iR -3 –Pn –p 80,主机都已开启,处于filtered状态。

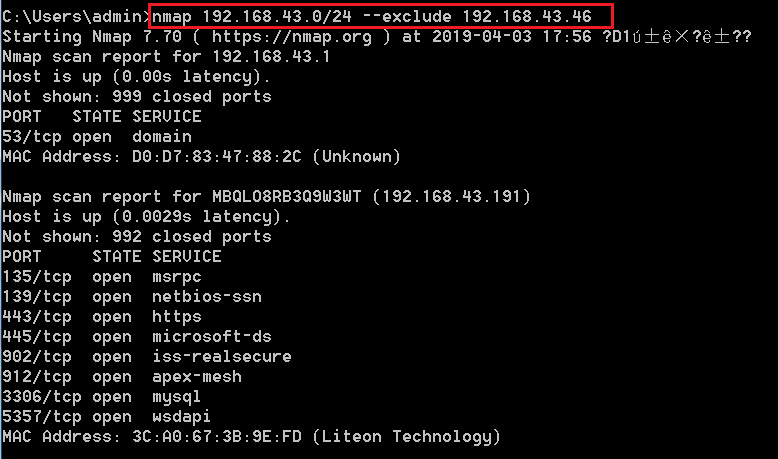

2、扫描192.168.1.0/24网段的主机但排除192.168.43.46主机,命令:nmap 192.168.43.0/24 –-exclude 192.168.43.46,并显示其Mac地址和相应的端口信息,还可查看端口对应的服务。

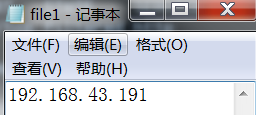

3、使用地址列表文件排除若干被扫描的主机

(1)创建排除文件file1.txt,输入要排除的主机地址192.168.43.191,乳沟有多个地址,可用空格、换行符等分隔。

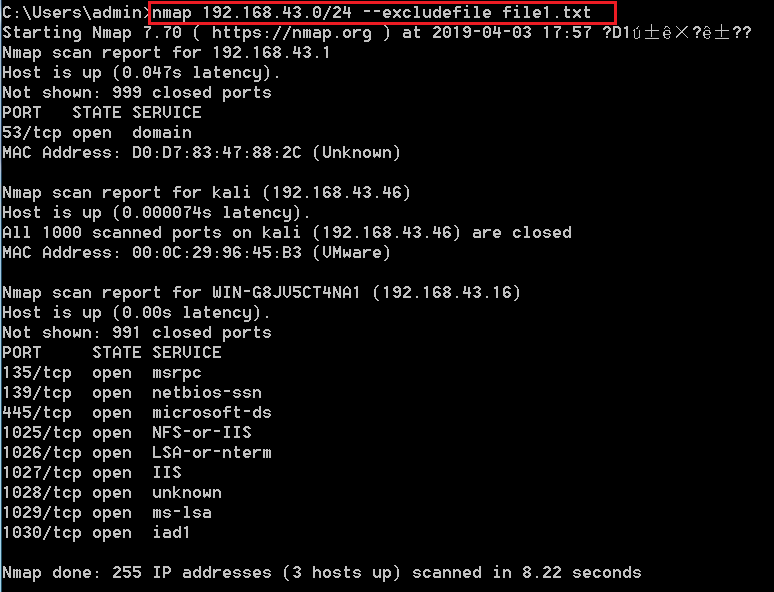

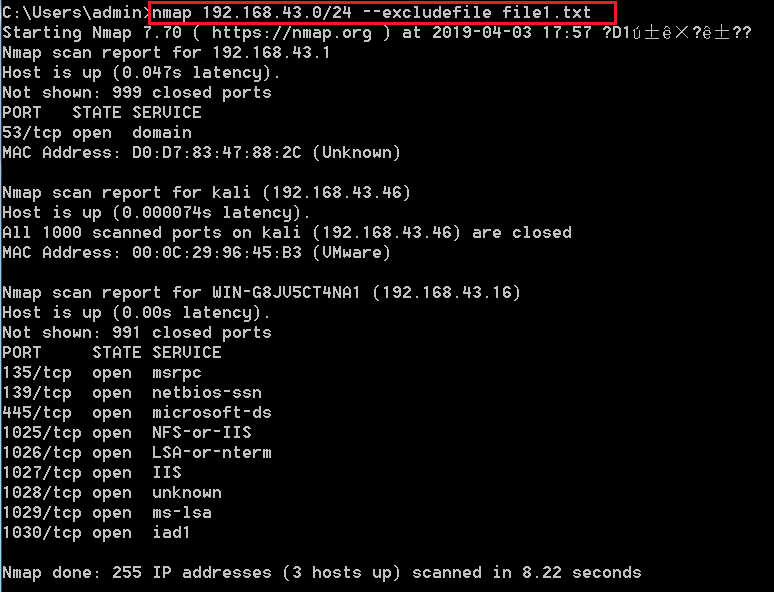

(2)输入命令:nmap 192.168.43.0/24 –excludefile file1.txt,目标IP地址采用CIDR方式表示,扫描除了192.168.43.191之外剩余的主机。其中,192.168.43.1主显示其Mac地址和相应的端口信息,还可查看这些端口对应的服务。

任务三、扫描发现存活的目标主机

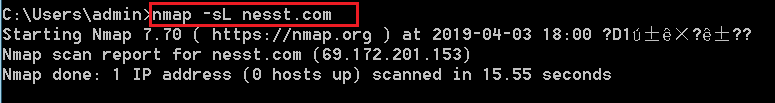

1、用-sL在网络上扫描nesst.com域的主机,仅列出目标域中主机的IP地址并不能区分是否为存活主机,命令:nmap –sL nesst.com,从信息中可发现,该主机没有开启,其IP地址为69.172.201.253。

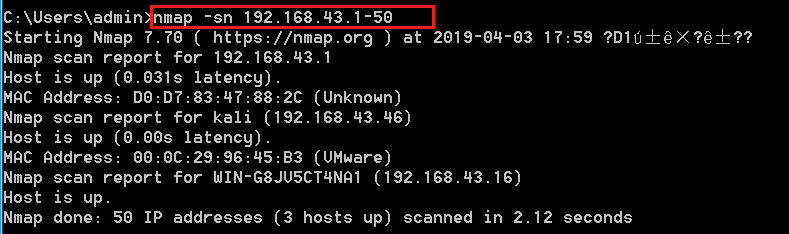

2、用-sn参数发现网络中的192.168.43.1-50的20台主机中的存活主机,命令:nmap –sn 192.168.43.1-50,若主机是开启的,可查看Mac地址。

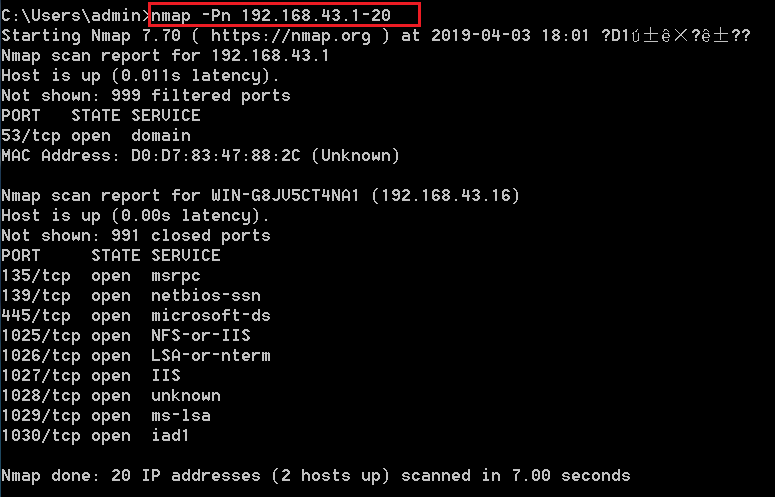

3、-Pn参数将所有指定主机的主机视作开启状态,跳过主机发现的过程,直接报告端口开放情况,命令:Nmap –Pn 192.168.43.1-20,运行结果如下图所示。

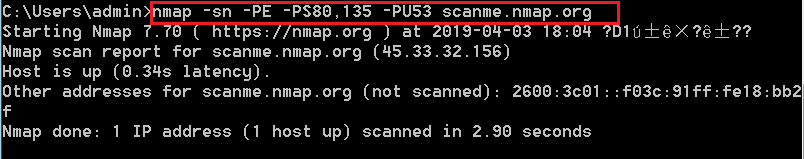

4、组合参数探测,命令:nmap –sn –PE –PS80,135 –PU53 scanme.nmep.org,运行结果如下图所示;

任务四、识别目标操作系统

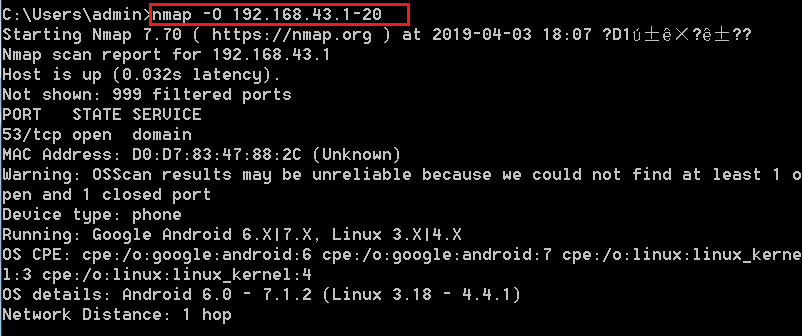

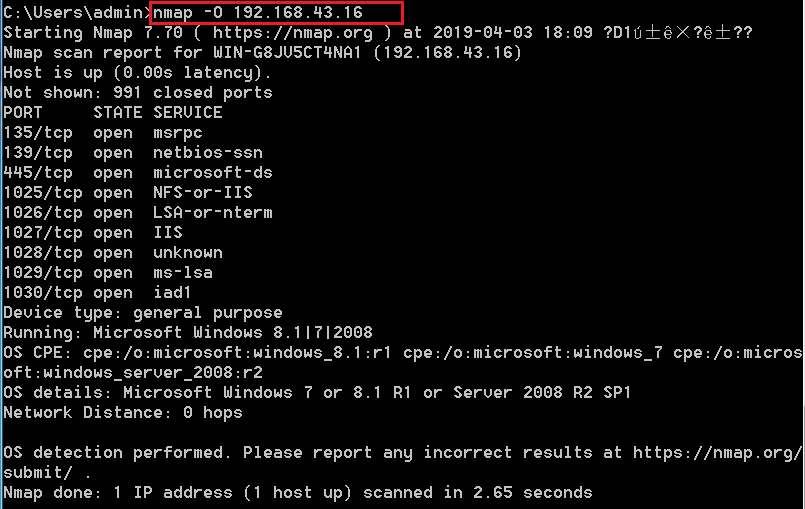

1、使用nmap –O目标主机地址来探测操作系统类型,命令:nmap –O 192.168.43.1-20,系统可以检测到192.168.43.1为存活主机。

在该参数后可列出指定主机的IP地址,如192.168.43.16,显示该主机运行的操作系统,运行结果如下图所示。

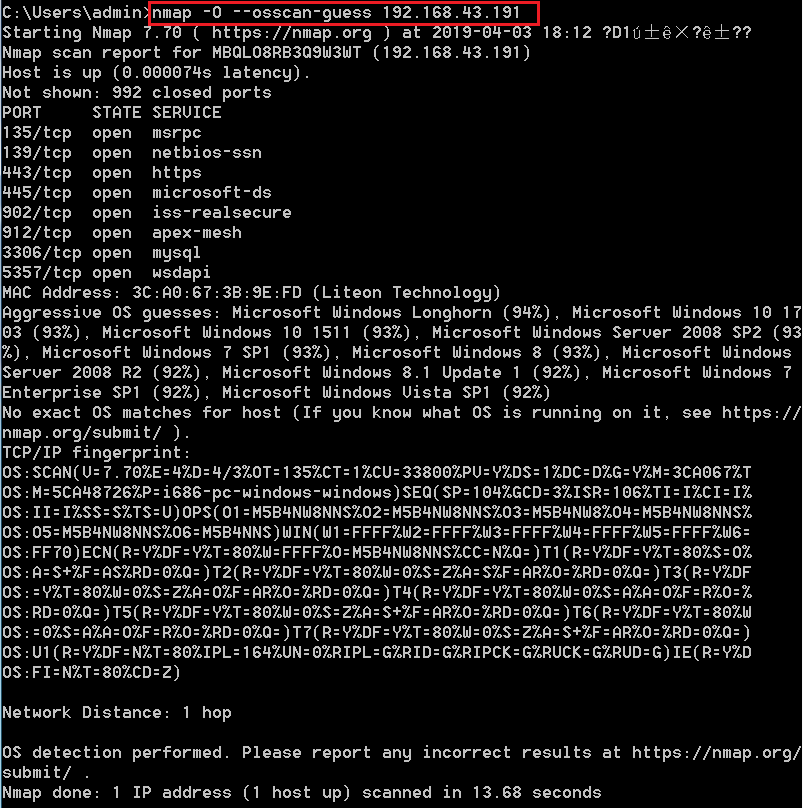

2、使用nmap –O –osscan-guess目标主机地址来猜测操作系统类型,当猜测不到操作系统类型时,会给出猜疑类型的概率值,同时打印出指纹特征值。

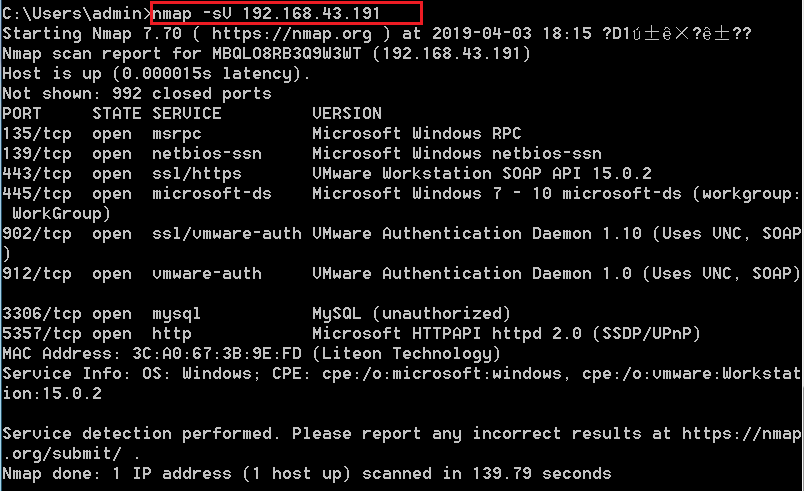

任务五、识别目标主机的服务及版本

1、使用-sV进行基本的版本扫描,命令:nmap -sV 192.168.43.191,运行结果如下图所示。

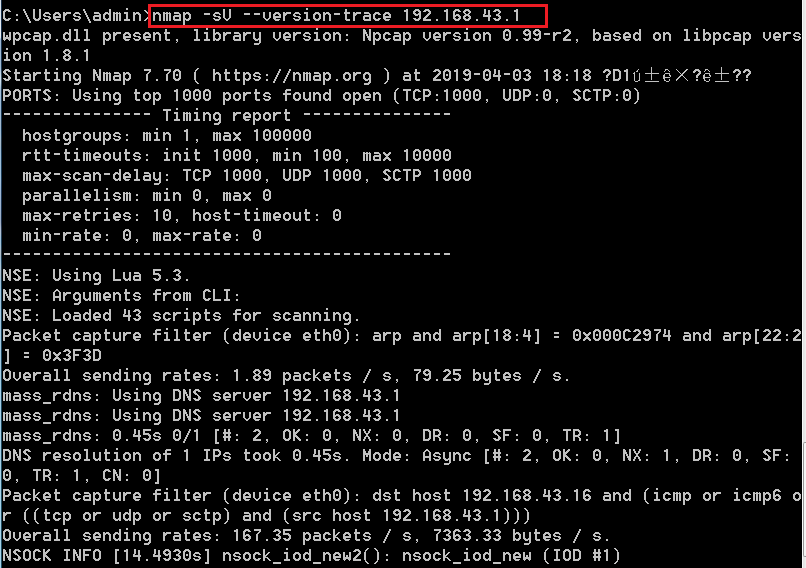

2、详细地列出探测过程,命令:nmap –sV –version-trace 192.168.43.1,运行结果如下图所示。

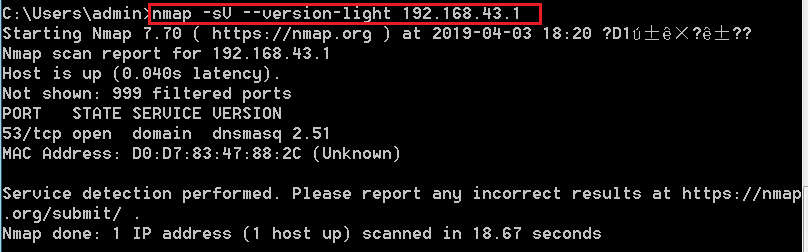

3、轻量级探测,要求在最短时间内完成探测,命令:nmap –sV –version-light 192.168.43.1,运行结果如下图所示。

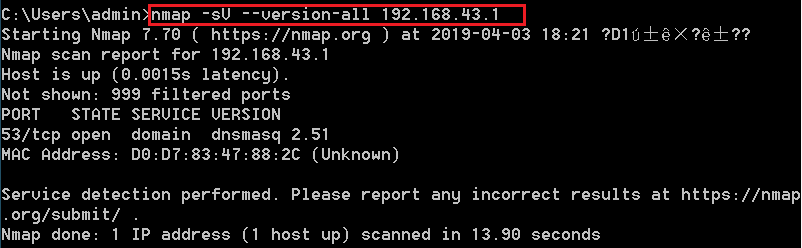

4、尝试使用所有probes探测,需要对所有地址进行探测,则可选择-all参数,命令:nmap –sV –version-all 192.168.43.1,运行结果如下图所示。

任务六、绕过防火墙扫描端口

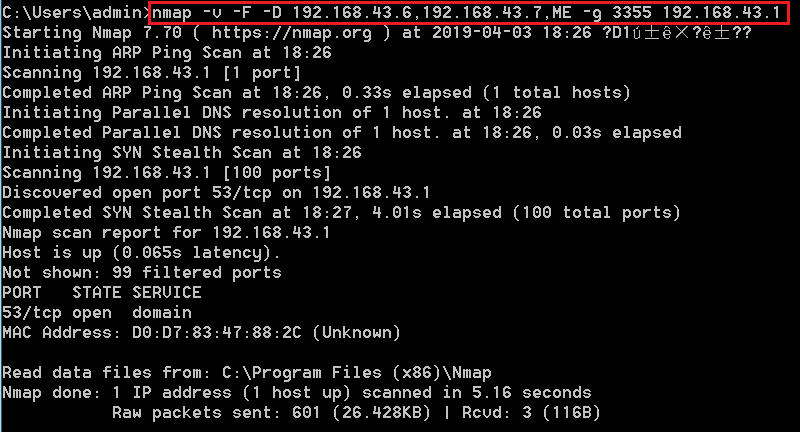

1、使用诱饵隐蔽扫描,命令:nmap –v –F –D 192.168.43.6,192.168.43.7,ME –g 3355 192.168.43.1,运行结果如下图所示。

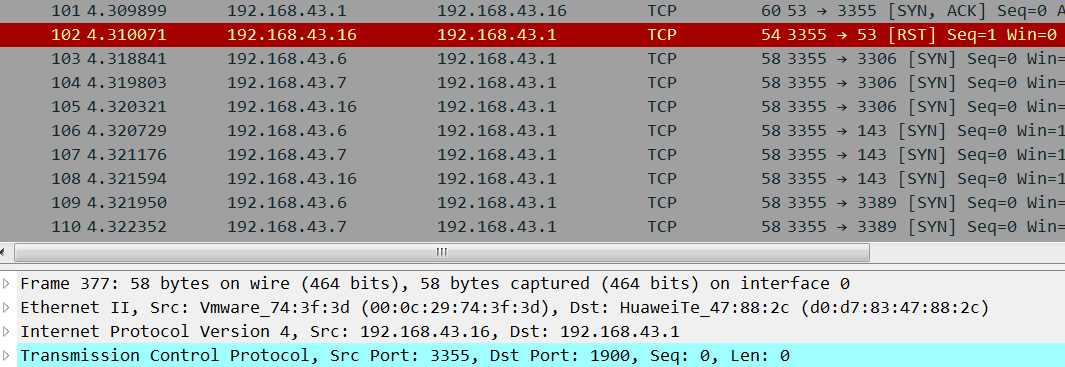

运行Wireshark工具,查看抓获到的数据包,在Wireshark数据包中发现回复地址有192.168.43.6或7,这说明地址诱骗成功,运行结果如下图所示。

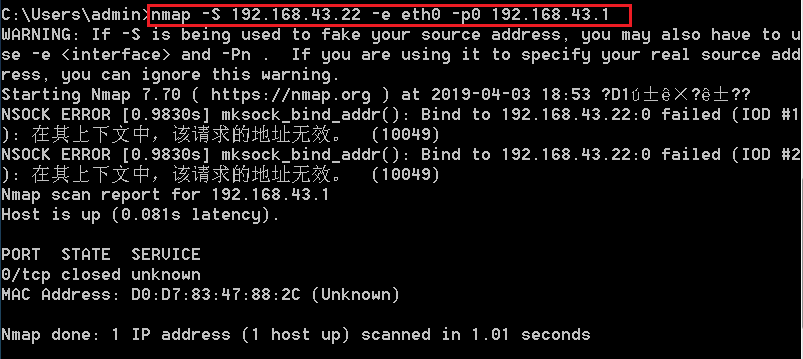

2、使用-S及-e进行源地址欺骗扫描,命令:nmap –S 192.168.43.22 –e eth0 –p0192.168.43.1,其中,-p0可禁止ping扫描,运行结果如下图所示。

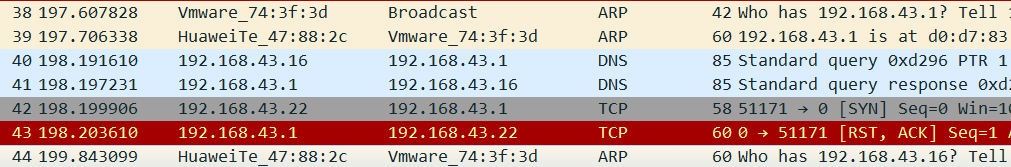

使用Wireshark抓包的运行结果如下图所示,可以看出扫描出的源地址变成了192.168.43.22。

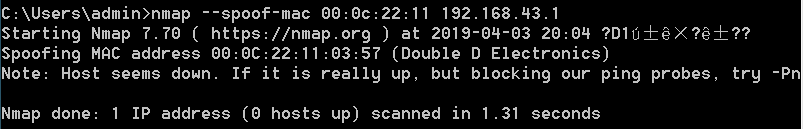

3、硬件地址不足,命令:nmap –spoof-mac 00 22:11 192.168.43.1,使用此命令对目标主机进行硬件地址欺骗扫描,在硬件地址不足的情况下,Nmap自动补齐,运行结果如下图所示。

22:11 192.168.43.1,使用此命令对目标主机进行硬件地址欺骗扫描,在硬件地址不足的情况下,Nmap自动补齐,运行结果如下图所示。

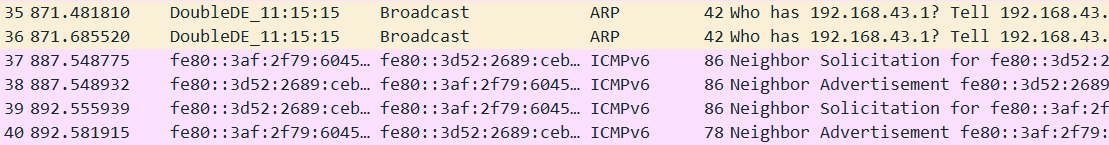

使用Wireshark抓包的运行结果如下图所示,可以看出,对目标主机进行硬件地址欺骗扫描,硬件地址被Nmap自动补齐的地址代替。

如有想法,欢迎评论!

还没有评论,来说两句吧...